Cerques més comunes

mikrotikfirewallvpnnetinstallhome ap

Capítol 3.4 – Filtre de Firewall (Firewall Filter)

Estructura: chains i accions

- Un chain: és una agrupació de regles basada en els mateixos criteris. Hi ha tres cadenes predeterminades en funció de criteris predefinits.

- input: El trànsit que va al router

- forward: El trànsit que va a través del router

- output: El trànsit procedent del router

- Per exemple, es pot implementar un chain passat a:

- Basat en el criteri: tot el trànsit de l'ICMP.

- Basat en trànsits provinents de ports Ethernet, per exemple: Ether2 cap a una xarxa LAN remota o una xarxa bridge.

- Els usuaris defineixen els chains, i aquests mateixos són creats depenent dels paràmetres que es puguin comparar, i si volen poden realitzar un «jump» per una vegada que el matx ha estat confirmat, es realitzarà un salt cap a una altra regla al tallafoc, això se'ls defineix a «jump target»

- Una acció dicta el que farà el filtre o regla quan els paquets apliquen amb totes les condicions per ser filtrat.

- Els paquets es comproven seqüencialment contra les regles existents a la cadena de tallafocs actual fins que es produeix una coincidència. (Quan es tingui el # significa que respectarà un ordre: primer un si coincideixen, s'aplica l'acció, i d'aquí passarà a la següent si està habilitada aquesta opció, en cas contrari fins aquí arribés l'anàlisi)

Filtratge Firewall en acció

Es pot aprofitar la seguretat d'un tallafocs de diferents maneres com:

- Confiar en la seguretat de la nostra LAN, ja que el que prové de la WAN és l'insegur.

- Bloquegem tots i permetem únicament allò que estem d'acord.

- Permetrem tot i bloquejarem únicament allò que causa problemes.

Consells Bàsics i trucs

- Abans de realitzar canvis al firewall ingressem a “mode segur”

- Després de realitzar configuracions i canvis a les regles firewall, s'aconsella provar les debilitats: una eina recomanada: ShieldsUP

- Abans de començar, es recomana escriure en text pla o en paper una descripció senzilla de les polítiques que es vol aplicar.

- Quan les entén i està d'acord amb ells, es procedeix amb ingrés al router.

- Afegir les regles següents progressivament, una vegada que estigui satisfet amb les regles bàsiques ingressades.

- Si s'és nou a l'àrea de seguretat, el recomanable és que no introduïu regles que apuntin en totes direccions, suficient amb fer el bàsic, però cal fer-ho bé.

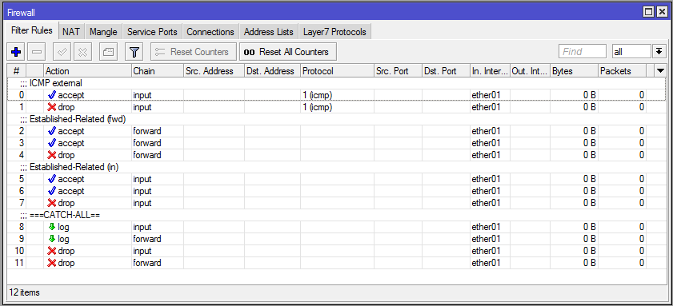

- És una bona idea posar fi a les seves cadenes amb les regles “catch-all” i veure què es pot haver perdut.

- Vostè necessitarà dues regles “catch-all”, un de “log” i un de “drop” per a tot trànsit sense precedents. Tots dos han de basar-se en els mateixos paràmetres comparats perquè sigui útil per a vostè.

- Quan vegeu el que arriba a les regles “catch-all”, podeu afegir noves regles basades en el comportament desitjat pel tallafocs.

Filtrat per Paràmetres (Filter Actions)

Abans de decidir a prendre una acció al tallafocs, primer cal identificar-lo. Tenim molts paràmetres pel qual podem comparar.

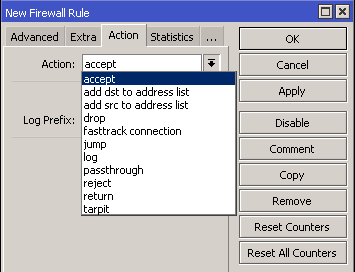

Un cop feta el matx amb tots els paràmetres d'una regla, i coincideixen, llavors es realitzarà una acció. El firewall de MikroTik té les 10 accions següents:

- acceptar: Accepteu el paquet. El Paquet ja no passaria a la següent regla de tallafocs.

- add-dst-to-address-list: direcció destinació, després de fer matx el paquet passa a la següent regla.

- add-src-to-address-list: adreça origen. Després de fer matx el paquet passa a la regla següent.

- caure: el paquet ha rebutjat. Després de fer matx el paquet passa a la regla següent.

- saltar: jump és definit per l'usuari i serveix per saltar a una regla en específic, definit pel jump-target. Després de fer matx el paquet passa a la següent regla definida a jump-target.

- log: afegeix un missatge als logs amb la informació següent: in-interface, out-interface, src-mac, protocol, src-ip:port->dst-ip:port i length of the packet. Després de fer matx el paquet passa a la regla següent.

- passar per: si aquesta opció està marcada, habilitarà l'opció d'ignorar resta regla i passar a la següent (molt útil per a estadístiques de xarxa).

- rebutjar: rebutja els paquets icmp i envia un missatge definit per l'usuari el paquet no passa a la regla següent.

- return: passa el control del filtre de nou, on es va originar el filtre anterior. Després de fer matx el paquet passa a la següent regla (únicament si la regla anterior no ocasiona que es rebutgi el paquet i aturi el matx).

- tarpit: captura i reté els paquets TCP (rèpliques amb SYN/ACK per a paquets entrants TCP SYN). Després de fer matx el paquet passa a la regla següent.

Protegint el teu router (input)

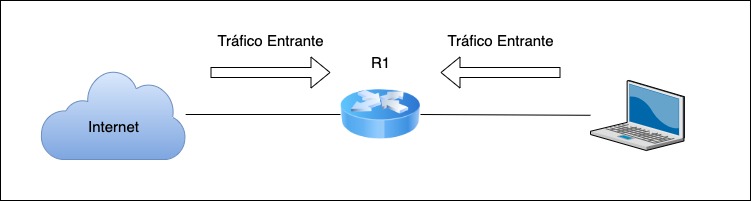

- El chain=input analitza tot el trànsit entrant al router.

- En aplicar una regla chain=input, es controla l'ingrés d'informació al router

MikroTik dóna els suggeriments següents per a l'Input

Assumint que la interfície ether1 està connectada a una WAN insegura.

- Acceptar el trànsit d'icmp-echo-reply (si es vol tenir rèplica de ping sobre internet, això és útil quan fem servir servidors)

- Rebutjar tot el trànsit icmp-echo-request (Quan no desitgem que ens facin ping un altre dispositiu. Amb això evitem estar a la mira d'atacs com smurf attack o altres)

- Acceptar tot el trànsit entrant establert i relacionat.

- Rebutjar tot el trànsit invàlid.

- Realitzar un Log de tota la resta del trànsit

- Rebutjar tota la resta de trànsit.

Protegint tots els clients (forward)

El trànsit forward és el trànsit que passa a través del router.

MikroTik dóna els següents suggeriments per al Forward

Assumint que la interfície ether1 està connectada a una WAN insegura.

- Acceptar tot el trànsit forward establert i relacionat.

- Rebutjar tot el trànsit invàlid.

- Fer Log de tota la resta del trànsit (per verificar si és que algun paquet important ha estat bloquejat)

- Rebutjar tota la resta de trànsit.

- Comparteix aquest Article

Facebook

Twitter

LinkedIn

WhatsApp

telegram

Altres documents en aquesta categoria

Tutorials disponibles a MikroLABs

No s'han trobat cursos!