Buku IPv6 dengan MikroTik, RouterOS v7

Materi pembelajaran Kursus Sertifikasi MTCIPv6E diperbarui ke RouterOS v7

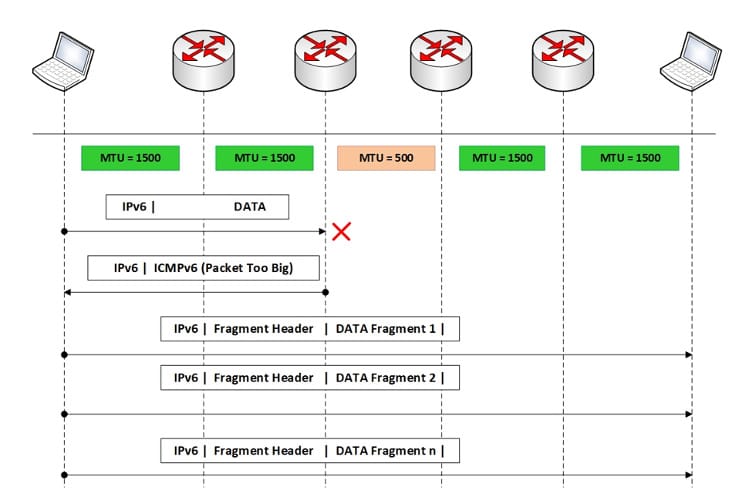

Header ekstensi fragmentasi di IPv6 digunakan ketika sebuah paket melebihi ukuran transmisi maksimum (MTU) dari sebuah link di sepanjang jalur pengiriman. Fragmentasi membagi paket asli menjadi fragmen yang lebih kecil yang dapat dikirimkan melalui link tanpa melebihi MTU.

Di akhir artikel Anda akan menemukan sedikit uji itu akan memungkinkan Anda menilai pengetahuan yang diperoleh dalam bacaan ini

Ketika paket IPv6 terfragmentasi, header fragmentasi ditambahkan ke awal setiap fragmen yang dihasilkan. Fragmen-fragmen tersebut ditransmisikan satu per satu melalui jaringan dan kemudian dipasang kembali di node tujuan.

Penting untuk dicatat bahwa fragmentasi di IPv6 tidak sesering di IPv4. Di IPv6, perutean bebas fragmentasi lebih disukai jika memungkinkan. Ini berarti bahwa node dan router di sepanjang jalur harus dikonfigurasi untuk menangani paket berukuran MTU penuh dan tidak memecah-mecahnya.

Jika suatu paket melebihi MTU pada suatu link, node sumber harus berusaha menemukan jalur alternatif atau menggunakan teknik penemuan MTU untuk menghindari fragmentasi.

Di antara aspek terpenting dari fragmentasi, kami dapat merinci hal-hal berikut:

Dalam IPv6, fragmentasi biasanya dilakukan pada node sumber ketika sebuah paket dihasilkan melebihi MTU dari link keluar. Node sumber membagi paket menjadi fragmen yang lebih kecil dan menambahkan header ekstensi fragmentasi ke setiap fragmen.

Setiap fragmen memiliki header fragmentasinya sendiri dengan informasi seperti Fragment Offset dan bendera More Fragments.

Tidak seperti IPv4, di mana router dapat memfragmentasi paket saat transit, di IPv6 router tidak diperbolehkan untuk memfragmentasi paket. Ini dikenal sebagai “perutean bebas fragmentasi.” Router hanya membuang paket IPv6 yang melebihi MTU tautannya alih-alih memecahnya. Hal ini mengurangi beban pemrosesan pada router dan meningkatkan efisiensi jaringan.

Perakitan kembali fragmen dilakukan pada node tujuan. Node tujuan menggunakan ID paket dan bidang Fragmen Offset untuk mengumpulkan fragmen terkait dan menyusun kembali paket asli. Bendera Fragmen Lainnya digunakan untuk menentukan kapan fragmen terakhir telah diterima dan perakitan ulang dapat diselesaikan.

Jika paket IPv6 perlu melewati link dengan MTU yang berbeda, fragmentasi rantai dapat terjadi. Dalam hal ini, node sumber akan memecah paket asli menjadi beberapa fragmen yang sesuai dengan MTU setiap link di sepanjang jalur. Router kemudian hanya akan meneruskan fragmen tersebut tanpa melakukan fragmentasi tambahan.

IPv6 juga menyertakan opsi fragmentasi yang disebut “Opsi Jumbo Payload”. Opsi ini digunakan untuk mengirim paket yang melebihi ukuran maksimum yang diizinkan oleh MTU pada sebagian besar link. Opsi muatan Jumbo memungkinkan paket berukuran hingga 4 GB untuk difragmentasi dan disusun kembali.

Fragmentasi pada IPv6 dapat mempengaruhi kualitas layanan. Saat memfragmentasi sebuah paket, beberapa informasi kualitas layanan yang ada dalam paket asli mungkin hilang. Hal ini dapat menyebabkan penurunan kinerja dan prioritas fragmen selama perakitan ulang pada node tujuan.

Untuk menghindari fragmentasi di IPv6, digunakan mekanisme Path MTU Discovery. PMTUD memungkinkan node sumber untuk menyesuaikan ukuran paket sepanjang jalur pengiriman menggunakan MTU terendah yang ditemukan. Hal ini mencegah fragmentasi dan memastikan transmisi efisien tanpa kehilangan paket.

Fragmentasi di IPv6 dapat menimbulkan beberapa keterbatasan dan masalah dalam jaringan:

Ingatlah bahwa, meskipun fragmentasi di IPv6 mungkin terjadi, disarankan untuk menghindarinya bila memungkinkan. Perutean bebas fragmentasi dan penggunaan penemuan MTU yang tepat sangat penting untuk memastikan kinerja optimal dan meminimalkan kompleksitas dalam jaringan.

Header ekstensi Otentikasi menyediakan mekanisme untuk otentikasi dan verifikasi integritas paket IPv6. Header ini ditempatkan setelah header ekstensi IPv6 dan sebelum header payload. Tujuan utamanya adalah untuk memastikan bahwa asal dan/atau isi paket tidak diubah selama transmisi.

Proses otentikasi di IPv6 dengan header ekstensi Otentikasi melibatkan sumber paket yang menghasilkan tanda tangan digital atau kode otentikasi pesan menggunakan kunci rahasia bersama atau kunci asimetris. Penerima paket dapat memverifikasi keaslian dan integritas paket menggunakan kunci yang sama.

Header ekstensi Autentikasi dapat digunakan dalam berbagai skenario dan aplikasi yang memerlukan tingkat keamanan dan autentikasi yang tinggi. Berikut adalah beberapa kasus di mana header ini dapat digunakan:

Yang penting, penggunaan header ekstensi Otentikasi memerlukan mekanisme manajemen kunci dan infrastruktur keamanan yang sesuai. Selain itu, sumber dan penerima harus dapat melakukan operasi otentikasi yang diperlukan dan berbagi rahasia atau kunci publik yang sesuai.

Tajuk ekstensi Muatan Keamanan Enkapsulasi (ESP) Ini digunakan untuk menyediakan layanan keamanan, seperti kerahasiaan, integritas, dan otentikasi, untuk paket IPv6. Header ESP ditempatkan setelah header ekstensi IPv6 dan sebelum muatan paket. Tujuan utamanya adalah untuk melindungi data paket dari akses tidak sah dan gangguan selama transmisi.

Header ekstensi ESP memungkinkan sistem sumber dan tujuan untuk menegosiasikan algoritma kriptografi dan parameter keamanan yang digunakan untuk melindungi komunikasi. Sistem dapat menyetujui penggunaan enkripsi simetris atau asimetris, serta mengautentikasi pesan menggunakan fungsi hash kriptografi.

Menggunakan header ekstensi ESP memungkinkan Anda mengamankan komunikasi sensitif, melindungi privasi data, dan mencegah serangan penyadapan dan gangguan. Namun, penerapannya memerlukan konfigurasi dan administrasi yang tepat, termasuk pembuatan dan pengelolaan kunci enkripsi dan autentikasi.

Header ini mempunyai ciri-ciri sebagai berikut:

Materi pembelajaran Kursus Sertifikasi MTCIPv6E diperbarui ke RouterOS v7

Av.Juan T. Marengo dan J. Orrantia

Gedung Pusat Profesional, Office 507

Guayaquil. Ekuador

CP 090505

ke buletin mingguan kami

Hak Cipta © 2024 abcxperts.com – Semua Hak Dilindungi Undang-Undang

Diskon 40% pada buku dan paket buku MikroTik - Kode Diskon: AN24-LIB Buang

Manfaatkan kode diskon Hari Tiga Raja!

Manfaatkan kode diskon Malam Tahun Baru!

Manfaatkan kode diskon untuk Natal!!!

semua kursus MikroTik OnLine

semua kursus Akademi

semua Buku MikroTik dan Paket Buku

Manfaatkan kode diskon untuk Cyber Week!!!

semua kursus MikroTik OnLine

semua kursus Akademi

semua Buku MikroTik dan Paket Buku

Manfaatkan kode diskon untuk Black Friday!!!

**Kode diterapkan di keranjang belanja

Manfaatkan kode diskon untuk Halloween.

Kode diterapkan di keranjang belanja

Diskon 11% untuk semua kursus MikroTik OnLine

11%

Diskon 30% untuk semua kursus Akademi

30%

Diskon 25% untuk semua Buku dan Paket Buku MikroTik

25%