(Libro) Rete con MikroTik RouterOS: un approccio pratico alla comprensione e all'implementazione di RouterOS

Materiale di studio per il Corso di Certificazione MTCNA, aggiornato a RouterOS v7

L'utilizzo delle chiavi condivise per l'autenticazione wireless è un metodo utilizzato sulle reti Wi-Fi per verificare l'identità dei dispositivi che tentano di connettersi a una rete.

Questo metodo si basa sulla conoscenza condivisa di una chiave segreta tra il dispositivo che richiede la connessione (client) e il punto di accesso (AP) o router.

Alla fine dell'articolo troverai un piccolo test quello ti permetterà valutare le conoscenze acquisite in questa lettura

Ecco una spiegazione dettagliata di come funziona questo processo:

Prima che possa aver luogo qualsiasi autenticazione, sia il punto di accesso (AP) che i dispositivi client devono avere configurata la stessa chiave condivisa.

Questa chiave viene stabilita dall'amministratore di rete e deve essere inserita manualmente nelle configurazioni dell'AP e in ciascuno dei dispositivi che desiderano connettersi alla rete.

Il processo di autenticazione con chiave condivisa in genere segue questi passaggi:

Sebbene l'autenticazione tramite chiavi condivise possa sembrare sicura, presenta diverse vulnerabilità:

A causa di queste vulnerabilità, l'uso di chiavi condivise per l'autenticazione wireless è stato in gran parte sostituito da metodi più sicuri, come WPA2 (Wi-Fi Protected Access 2) e WPA3, che utilizzano protocolli di autenticazione più robusti come EAP (Extensible Authentication Protocol) insieme a una varietà di metodi di crittografia per proteggere le comunicazioni wireless.

Sebbene l'autenticazione a chiave condivisa sia stata uno dei primi metodi utilizzati nelle reti Wi-Fi, i suoi limiti di sicurezza hanno portato all'adozione di tecnologie di autenticazione e crittografia più avanzate e sicure.

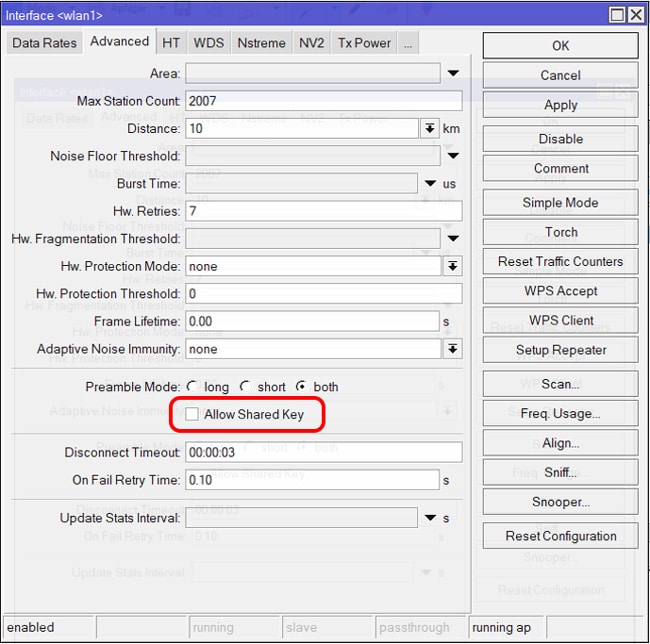

L'opzione consenti chiave condivisa in MikroTik RouterOS è un'impostazione che consente o impedisce l'uso di chiavi condivise per l'autenticazione wireless. Le chiavi condivise, note anche come WEP, sono un tipo di crittografia di rete wireless meno recente considerata non sicura.

L'opzione "Consenti chiave condivisa" è rilevante quando si configura la sicurezza wireless su un punto di accesso MikroTik e si riferisce se consentire o meno l'autenticazione con chiave condivisa nel contesto di WEP o WPA. Tuttavia, si consiglia di utilizzare metodi di sicurezza più avanzati e sicuri quando possibile.

WEP (Accesso protetto Wi-Fi) È il primo protocollo di sicurezza Wi-Fi. Utilizza la crittografia RC4, che è un algoritmo di cifratura a flusso relativamente debole. Le chiavi WEP a 64 bit possono essere violate in pochi minuti, mentre le chiavi a 128 o 256 bit possono essere violate in poche ore.

WPA (Wi-Fi Protected Access) è un miglioramento di WEP che utilizza la crittografia TKIP (Temporal Key Integrity Protocol). TKIP è un algoritmo di crittografia più potente di RC4, ma è comunque suscettibile agli attacchi.

WPA2 (accesso protetto Wi-Fi 2) È la versione più recente del protocollo di sicurezza Wi-Fi. Utilizza la crittografia AES (Advanced Encryption Standard), che è l'algoritmo di crittografia più potente disponibile per il Wi-Fi. WPA2 è molto più sicuro di WEP o WPA ed è molto difficile da decifrare.

In generale, si consiglia di utilizzare WPA2 per proteggere la rete wireless. È il protocollo di sicurezza più sicuro disponibile ed è supportato dalla maggior parte dei dispositivi wireless moderni.

Característica | WEP | WPA | WPA2 |

Crittografia | RC4 | TKIP o AES | AES |

Lunghezza chiave | 64, 128 o 256 bit | 80 o 128 bit | 128 o 256 bit |

Sicurezza | Non sicuro | Più sicuro del WEP | Più sicuro di WPA |

Compatibilità | Largo | Largo | Largo |

Difficoltà di configurazione | Facile | Facile | Facile |

requisiti di larghezza di banda | Altos | Medios | Medios |

Materiale di studio per il Corso di Certificazione MTCNA, aggiornato a RouterOS v7

Materiale di studio per il Corso di Certificazione MTCNA, aggiornato a RouterOS v7

Av. Juan T. Marengo e J. Orrantia

Edificio del centro professionale, ufficio 507

Guayaquil. Ecuador

CP 090505

alle nostre newsletter settimanali

Copyright © 2024 abcxperts.com – Tutti i diritti riservati

% Di sconto 40 sui libri e sui pacchi libri MikroTik - Codice Sconto: AN24-LIB Scartare

Approfitta del codice sconto Three Kings Day!

Approfitta del codice sconto di Capodanno!

Approfitta del codice sconto per Natale!!!

tutti i corsi MikroTik OnLine

tutti i corsi dell'Accademia

tutti i libri e i pacchetti di libri MikroTik

Approfitta dei codici sconto per la Cyber Week!!!

tutti i corsi MikroTik OnLine

tutti i corsi dell'Accademia

tutti i libri e i pacchetti di libri MikroTik

Approfitta dei codici sconto per il Black Friday!!!

**I codici vengono applicati nel carrello

Approfitta dei codici sconto per Halloween.

I codici vengono applicati nel carrello

Sconto del 11% su tutti i corsi MikroTik OnLine

11%

Sconto del 30% su tutti i corsi dell'Academy

30%

Sconto del 25% su tutti i libri e i pacchetti di libri MikroTik

25%