3- طريقة المصافحة

- ماورو إيسكالانتي

- لا يوجد تعليقات

- حصة هذه المادة

El 3 طريقة المصافحة يعد عنصرًا حاسمًا في إنشاء اتصال TCP، وإعداد كل من مرسل أحب ان المرسل اليه لنقل البيانات بكفاءة وأمان.

في نهاية المقال ستجد صغيرا تجربه بالعربي سيسمح لك تقييم المعرفة المكتسبة في هذه القراءة

تتضمن المصافحة تبادل حزم التحكم، على وجه التحديد SYN y ACK، بين طرفين لبدء جلسة التواصل. ومع ذلك، تقدم العملية مزايا وتحديات كبيرة تمت مناقشتها في هذه المقالة.

عملية

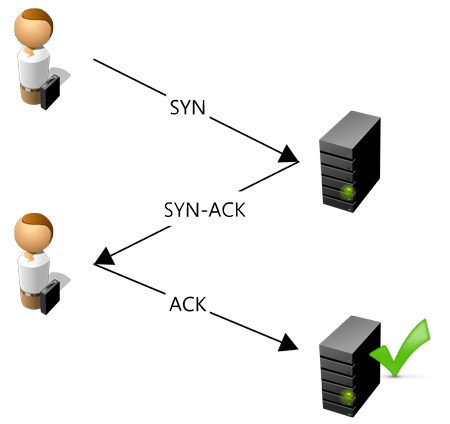

تبدأ المصافحة ثلاثية الاتجاهات مع قيام الكيان الأول (أ) بإرسال حزمة مزامنة (SYN) إلى الكيان الثاني (ب).

يتلقى الكيان B الحزمة SYN ويستجيب بحزمة SYN-ACK، مع الإقرار باستلام حزمة SYN وإرسال حزمة SYN الخاصة بها. أخيراً،

يتلقى الكيان أ SYN-ACK ويستجيب مع أ ACK، وإكمال العملية وتأسيس الاتصال.

ميزة

1. الموثوقية

تسمح هذه العملية للأطراف بالتأكد من صحة المعلومات المرسلة والمستلمة ووصولها بشكل سليم. تتطلب كل خطوة تأكيدًا، مما يضمن أن كلا الطرفين متزامنان وجاهزان لنقل البيانات.

2. التحكم في التدفق

تساعد المصافحة في تعيين حجم نافذة الاستلام، وهو عامل مهم في التحكم في التدفق الذي يمنع التحميل الزائد على طرف واحد بعدد كبير جدًا من حزم البيانات.

3. أمن

من خلال إنشاء اتصال مؤكد، يتم تقليل احتمالية هجمات الطرف الثالث. تتطلب العملية إقرارًا (ACK) بكل عملية إرسال، وهو ما يمكن أن يردع الجهات الضارة.

عيوب

1. وقت الكمون

قد يستغرق إنشاء اتصال عبر المصافحة ثلاثية الاتجاهات وقتًا، خاصة على الشبكات البطيئة أو المزدحمة، حيث يتطلب تبادل حزم متعددة قبل نقل البيانات.

2. استخدام الموارد

تستخدم كل خطوة في عملية المصافحة موارد النظام، سواء من حيث استخدام الشبكة أو قوة المعالجة على الأجهزة التي تقوم بإنشاء الاتصال.

3. التعرض لهجمات معينة

على الرغم من توفير طبقة من الأمان، إلا أن المصافحة ثلاثية الاتجاهات يمكن أن تكون عرضة لأنواع معينة من الهجمات، مثل SYN Flood، حيث يقوم المهاجم بإغراق الخادم بطلبات الاتصال، مما يؤدي إلى استنفاد موارده.

الهجمات الأكثر شيوعًا على المصافحة الثلاثية

1. هجوم الفيضانات SYN

في هجوم SYN Flood، يقوم المهاجم بإغراق الخادم بطلبات اتصال SYN، لكنه لا يستجيب أبدًا بإقرار ACK النهائي الذي يكمل المصافحة ثلاثية الاتجاهات.

يؤدي هذا إلى ترك العديد من الاتصالات في حالة "شبه مفتوحة" أو "SYN_RECEIVED"، مما يستهلك موارد الخادم ويحتمل أن يتسبب في النهاية في توقف الخادم عن قبول اتصالات شرعية جديدة.

في عام 1996، تعرضت شركة الاتصالات Panix لهجوم SYN Flood الشهير.

أدى الهجوم إلى توقف مزود خدمة الإنترنت عن العمل لعدة أيام. في هذه الحالة، أرسل المهاجمون عددًا كبيرًا من حزم SYN إلى Panix، مما أدى إلى استهلاك جميع مواردها المتاحة وتركها غير قادرة على التعامل مع حركة المرور المشروعة.

منذ ذلك الحين، أصبحت هجمات SYN Flood أكثر تعقيدًا ولا تزال تشكل تهديدًا كبيرًا لأمن الشبكة.

تم تنفيذ تقنيات تخفيف مختلفة، مثل استخدام ملفات تعريف الارتباط SYN أو الحد من عدد الاتصالات شبه المفتوحة المسموح بها، ولكن لا يوجد أي من هذه الحلول مثالي وما زال تهديد هجمات SYN Flood قائمًا.

2. هجوم اختطاف جلسة TCP

هناك نقطة ضعف أخرى في المصافحة ثلاثية الاتجاهات وهي خطر اختطاف جلسة TCP.

يمكن للمهاجم اعتراض الحزم بين كيانين أثناء جلسة TCP ثم انتحال الحزم لانتحال شخصية أحد الأطراف. يتيح ذلك للمهاجم إدخال بيانات ضارة أو تغيير البيانات المرسلة أو حتى إغلاق الاتصال.

ومن الأمثلة على ذلك حادثة كيفن ميتنيك، حيث استخدم ميتنيك اختطاف جلسة TCP لسرقة البرامج من شركات مثل Novell وSun Microsystems في التسعينيات.

3.TCP إعادة تعيين الهجوم

في هذا النوع من الهجوم، يرسل المهاجم حزمة RST (إعادة التعيين) لأحد الطرفين أو كليهما أثناء اتصال TCP نشط، مما يؤدي إلى إغلاق الاتصال على الفور.

يمكن أن يكون هذا النوع من الهجوم ضارًا بشكل خاص على الاتصالات طويلة المدى، مثل شبكات VPN، حيث يمكن أن يؤدي انقطاع الاتصال غير المتوقع إلى عواقب وخيمة.

أحد الأمثلة الموثقة لهذا النوع من الهجمات حدث في عام 2004، عندما تم اكتشاف أنه من الممكن تعطيل اتصالات TCP عن طريق إرسال حزم RST مزورة.

وأدى ذلك إلى إصدار سلسلة من التصحيحات الأمنية من قبل بائعي أنظمة التشغيل لمحاولة التخفيف من هذا النوع من الهجمات.

من المهم ملاحظة أنه على الرغم من إمكانية استغلال المهاجمين لبروتوكول المصافحة ثلاثي الاتجاهات، إلا أن هناك أيضًا العديد من الطرق للحماية من هذه الأنواع من الهجمات، مثل فرض حدود على عدد الاتصالات شبه الكاملة التي سيقبلها الخادم، أو استخدام جدران الحماية وتقنيات أمن الشبكات الأخرى.

توضح هذه الأمثلة أهمية أمان الشبكة والحاجة إلى تدابير دفاعية قوية للحماية من استغلال الثغرات الأمنية المتأصلة في بروتوكولات اتصالات الشبكة مثل المصافحة ثلاثية الاتجاهات.

التطبيقات التي تستخدم المصافحة الثلاثية وأنواع الهجمات الأكثر شيوعًا

| تطبيق | استخدام المصافحة الثلاثية | أنواع الهجوم الشائعة |

|---|---|---|

| البريد الإلكتروني (SMTP، POP، IMAP) | يتم استخدام بروتوكول المصافحة ثلاثي الاتجاهات لتأسيس الاتصال بين عميل البريد وخادم البريد لإرسال الرسائل أو استقبالها. | SYN Flood، هجوم إعادة تعيين TCP |

| متصفحات الويب (HTTP، HTTPS) | يتم استخدام المصافحة ثلاثية الاتجاهات عند إنشاء اتصال بين متصفح الويب وخادم الويب لتحميل صفحة ويب. | SYN Flood، هجوم إعادة تعيين TCP، اختطاف الجلسة |

| نقل الملفات (FTP، SFTP) | يتم استخدام بروتوكول المصافحة ثلاثي الاتجاه لتأسيس الاتصال بين العميل والخادم لبدء نقل الملفات. | SYN Flood، هجوم إعادة تعيين TCP، هجوم الرجل في الوسط |

| بث الفيديو (RTMP) | يتم استخدام المصافحة ثلاثية الاتجاهات لتأسيس الاتصال بين العميل والخادم لبدء بث الفيديو. | SYN Flood، هجوم إعادة تعيين TCP |

| الشبكات الخاصة الافتراضية (VPN) | يتم استخدام بروتوكول المصافحة ثلاثي الاتجاهات لإنشاء اتصال آمن يتم من خلاله إرسال البيانات. | SYN Flood، هجوم إعادة تعيين TCP، اختطاف الجلسة |

ومن المهم ملاحظة أن أنواع الهجمات المذكورة هنا هي هجمات محتملة، وأن هناك تقنيات واستراتيجيات أمنية مختلفة لمنع هذه الهجمات والتخفيف منها في كل من هذه التطبيقات.

اختتام

تعد المصافحة ثلاثية الاتجاهات عملية أساسية في شبكات TCP، وتوفر مزايا كبيرة من حيث الموثوقية والتحكم في التدفق والأمان. ومع ذلك، فإنه يمثل أيضًا تحديات، لا سيما فيما يتعلق بزمن الوصول واستخدام الموارد والتعرض لهجمات معينة. ومن الضروري أن يواصل الباحثون والممارسون في مجال الشبكات العمل للتغلب على هذه التحديات وتحسين فعالية المصافحة الثلاثية.