Libro IPv6 con MikroTik, RouterOS v7

Material de estudio para el Curso de Certificación MTCIPv6E actualizado a RouterOS v7

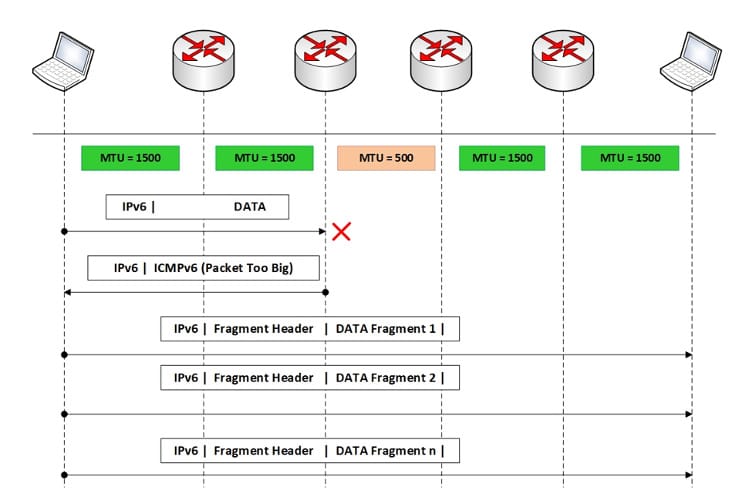

La cabecera de extensión de fragmentación en IPv6 se utiliza cuando un paquete excede el tamaño máximo de transmisión (MTU) de un enlace a lo largo de la ruta de entrega. La fragmentación divide el paquete original en fragmentos más pequeños que se pueden transmitir a través del enlace sin superar el MTU.

Al final del artículo encontrarás un pequeño test que te permitirá evaluar los conocimientos adquiridos en esta lectura

Cuando un paquete IPv6 se fragmenta, el encabezado de fragmentación se agrega al principio de cada fragmento generado. Los fragmentos se transmiten individualmente a través de la red y luego se vuelven a ensamblar en el nodo de destino.

Es importante tener en cuenta que la fragmentación en IPv6 no es tan común como en IPv4. En IPv6, se prefiere el enrutamiento sin fragmentación siempre que sea posible. Esto significa que los nodos y routers a lo largo de la ruta deben estar configurados para manejar paquetes de tamaño MTU completo y no fragmentarlos.

Si un paquete excede el MTU en un enlace, el nodo de origen debería intentar descubrir un camino alternativo o utilizar técnicas de descubrimiento de MTU para evitar la fragmentación.

Entre los aspectos más importante de la fragmentación podemos detallar los siguientes:

En IPv6, la fragmentación generalmente se realiza en el nodo de origen cuando se genera un paquete que excede el MTU del enlace de salida. El nodo de origen divide el paquete en fragmentos más pequeños y agrega la cabecera de extensión de fragmentación a cada fragmento.

Cada fragmento tiene su propio encabezado de fragmentación con información como el Fragment Offset y el indicador More Fragments.

A diferencia de IPv4, donde los routers pueden fragmentar los paquetes en tránsito, en IPv6 los routers no tienen permitido fragmentar los paquetes. Esto se conoce como “enrutamiento sin fragmentación”. Los routers simplemente descartan los paquetes IPv6 que exceden el MTU del enlace en lugar de fragmentarlos. Esto reduce la carga de procesamiento en los routers y mejora la eficiencia de la red.

El reensamblaje de los fragmentos se realiza en el nodo de destino. El nodo de destino utiliza la identificación del paquete y el campo Fragment Offset para recopilar los fragmentos relacionados y volver a ensamblar el paquete original. El indicador More Fragments se utiliza para determinar cuándo se ha recibido el último fragmento y se puede completar el reensamblaje.

Si un paquete IPv6 necesita pasar a través de enlaces con diferentes MTU, puede ocurrir una fragmentación en cadena. En este caso, el nodo de origen fragmentará el paquete original en fragmentos que se ajusten al MTU de cada enlace a lo largo de la ruta. Luego, los routers solo reenviarán los fragmentos sin realizar fragmentación adicional.

IPv6 también incluye una opción de fragmentación denominada “Jumbo Payload Option”. Esta opción se utiliza para enviar paquetes que superan el tamaño máximo permitido por el MTU de la mayoría de los enlaces. La opción de carga útil Jumbo permite fragmentar y reensamblar paquetes de hasta 4 GB de tamaño.

La fragmentación en IPv6 puede afectar la calidad de servicio. Al fragmentar un paquete, se puede perder parte de la información de calidad de servicio que estaba presente en el paquete original. Esto puede provocar una degradación en el rendimiento y la priorización de los fragmentos durante su reensamblaje en el nodo de destino.

Para evitar la fragmentación en IPv6, se utiliza el mecanismo de Path MTU Discovery (Descubrimiento de MTU de ruta). PMTUD permite que los nodos de origen ajusten el tamaño de los paquetes a lo largo de la ruta de entrega utilizando el MTU más bajo encontrado. Esto evita la fragmentación y asegura una transmisión eficiente sin pérdida de paquetes.

La fragmentación en IPv6 puede introducir algunas limitaciones y problemas en la red:

Hay que tener en cuenta que, si bien la fragmentación en IPv6 es posible, se recomienda evitarla siempre que sea posible. El enrutamiento sin fragmentación y el uso adecuado del descubrimiento de MTU son fundamentales para garantizar un rendimiento óptimo y minimizar la complejidad en la red.

La cabecera de extensión Authentication (autenticación) proporciona un mecanismo de autenticación y verificación de integridad de los paquetes IPv6. Esta cabecera se coloca después de la cabecera de extensión IPv6 y antes de la cabecera de carga útil. Su propósito principal es garantizar que el origen y/o el contenido del paquete no hayan sido alterados durante la transmisión.

El proceso de autenticación en IPv6 con la cabecera de extensión Authentication implica que el origen del paquete genere una firma digital o un código de autenticación de mensaje utilizando una clave secreta compartida o una clave asimétrica. El receptor del paquete puede verificar la autenticidad e integridad del paquete utilizando la misma clave.

La cabecera de extensión Authentication puede ser utilizada en diferentes escenarios y aplicaciones que requieren un alto nivel de seguridad y autenticación. A continuación, se presentan algunos casos en los que se puede utilizar esta cabecera:

Es importante destacar que el uso de la cabecera de extensión Authentication requiere un mecanismo de gestión de claves y una infraestructura de seguridad adecuada. Además, tanto el origen como el receptor deben ser capaces de realizar las operaciones de autenticación necesarias y compartir la clave secreta o pública correspondiente.

La cabecera de extensión Encapsulation Security Payload (ESP) se utiliza para proporcionar servicios de seguridad, como confidencialidad, integridad y autenticación, a los paquetes IPv6. La cabecera ESP se coloca después de la cabecera de extensión IPv6 y antes de la carga útil del paquete. Su objetivo principal es proteger los datos del paquete contra accesos no autorizados y manipulaciones durante la transmisión.

La cabecera de extensión ESP permite a los sistemas de origen y destino negociar los algoritmos criptográficos y los parámetros de seguridad utilizados para proteger la comunicación. Los sistemas pueden acordar el uso de cifrado simétrico o asimétrico, así como la autenticación de mensajes utilizando funciones hash criptográficas.

El uso de la cabecera de extensión ESP permite asegurar las comunicaciones sensibles, proteger la privacidad de los datos y prevenir ataques de escucha y manipulación. Sin embargo, su implementación requiere configuración y administración adecuadas, incluyendo el establecimiento y gestión de claves de cifrado y autenticación.

Esta cabecera tiene las siguientes características:

Material de estudio para el Curso de Certificación MTCIPv6E actualizado a RouterOS v7

Av. Juan T. Marengo y J. Orrantia

Edif. Professional Center, Ofic. 507

Guayaquil. Ecuador

C.P. 090505

a nuestros boletines semanales

Copyright © 2024 abcxperts.com – Todos los Derechos Reservados

40% descuento en libros y packs de libros MikroTik - Código de Descuento: AN24-LIB Descartar

¡ Aprovecha el código de descuento Día de Reyes !

¡ Aprovecha el código de descuento de Fín de Año !

Aprovecha el código de descuento por Navidad !!!

todos los cursos MikroTik OnLine

todos los cursos Academy

todos los Libros y Packs de Libros MikroTik

Aprovecha los códigos de descuento por Cyber Week !!!

todos los cursos MikroTik OnLine

todos los cursos Academy

todos los Libros y Packs de Libros MikroTik

Aprovecha los códigos de descuento por Black Friday !!!

** Los códigos se aplican en el carrito de compras

Aprovecha los códigos de descuento por Halloween.

Los códigos se aplican en el carrito de compras

11% de descuento en todos los cursos MikroTik OnLine

11 %

30% de descuento en todos los cursos Academy

30 %

25% de descuento en todos los Libros y Packs de Libros MikroTik

25 %