IPv6-Buch mit MikroTik, RouterOS v7

Lernmaterial für den MTCIPv6E-Zertifizierungskurs, aktualisiert auf RouterOS v7

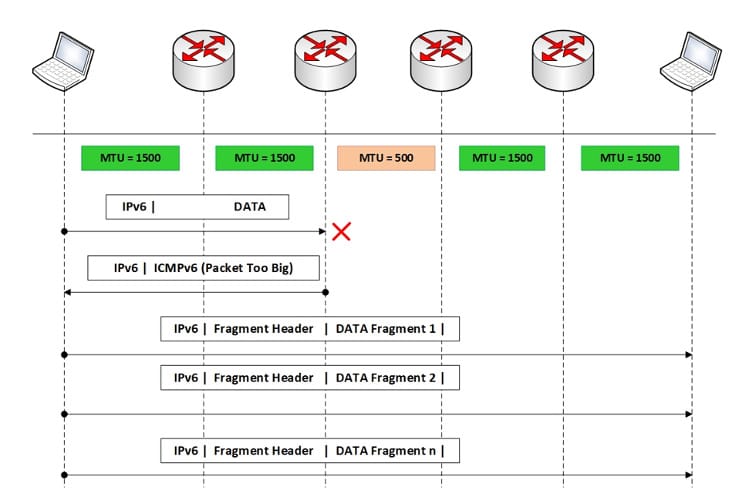

Der Fragmentierungserweiterungsheader in IPv6 wird verwendet, wenn ein Paket die maximale Übertragungsgröße (MTU) einer Verbindung entlang des Zustellungspfads überschreitet. Durch die Fragmentierung wird das Originalpaket in kleinere Fragmente aufgeteilt, die über die Verbindung übertragen werden können, ohne die MTU zu überschreiten.

Am Ende des Artikels finden Sie eine kleine Test das wird dir erlauben beurteilen das in dieser Lektüre erworbene Wissen

Wenn ein IPv6-Paket fragmentiert ist, wird der Fragmentierungsheader am Anfang jedes generierten Fragments hinzugefügt. Die Fragmente werden einzeln über das Netzwerk übertragen und dann am Zielknoten wieder zusammengesetzt.

Es ist wichtig zu beachten, dass Fragmentierung bei IPv6 nicht so häufig vorkommt wie bei IPv4. Bei IPv6 wird nach Möglichkeit fragmentierungsfreies Routing bevorzugt. Das bedeutet, dass Knoten und Router entlang des Pfads so konfiguriert sein müssen, dass sie Pakete in voller MTU-Größe verarbeiten und sie nicht fragmentieren.

Wenn ein Paket die MTU auf einer Verbindung überschreitet, sollte der Quellknoten versuchen, einen alternativen Pfad zu finden oder MTU-Erkennungstechniken verwenden, um Fragmentierung zu vermeiden.

Zu den wichtigsten Aspekten der Fragmentierung zählen die folgenden:

Bei IPv6 wird die Fragmentierung normalerweise am Quellknoten durchgeführt, wenn ein Paket generiert wird, das die MTU des ausgehenden Links überschreitet. Der Quellknoten teilt das Paket in kleinere Fragmente auf und fügt jedem Fragment den Fragmentierungserweiterungsheader hinzu.

Jedes Fragment verfügt über einen eigenen Fragmentierungsheader mit Informationen wie dem Fragment-Offset und dem Flag „Mehr Fragmente“.

Im Gegensatz zu IPv4, wo Router Pakete während der Übertragung fragmentieren können, ist es Routern bei IPv6 nicht gestattet, Pakete zu fragmentieren. Dies wird als „fragmentierungsfreies Routing“ bezeichnet. Router verwerfen IPv6-Pakete, die die MTU der Verbindung überschreiten, einfach, anstatt sie zu fragmentieren. Dies reduziert die Verarbeitungslast auf Routern und verbessert die Netzwerkeffizienz.

Der Zusammenbau der Fragmente erfolgt auf dem Zielknoten. Der Zielknoten verwendet die Paket-ID und das Feld „Fragment-Offset“, um die zugehörigen Fragmente zu sammeln und das ursprüngliche Paket wieder zusammenzusetzen. Das Flag „Mehr Fragmente“ wird verwendet, um zu bestimmen, wann das letzte Fragment empfangen wurde und die Neuzusammensetzung abgeschlossen werden kann.

Wenn ein IPv6-Paket über Verbindungen mit unterschiedlichen MTUs geleitet werden muss, kann es zu einer Kettenfragmentierung kommen. In diesem Fall fragmentiert der Quellknoten das ursprüngliche Paket in Fragmente, die zur MTU jedes Links entlang des Pfads passen. Router leiten die Fragmente dann nur weiter, ohne eine zusätzliche Fragmentierung durchzuführen.

IPv6 beinhaltet auch eine Fragmentierungsoption namens „Jumbo Payload Option“. Diese Option wird zum Senden von Paketen verwendet, die die von der MTU der meisten Verbindungen maximal zulässige Größe überschreiten. Mit der Jumbo-Payload-Option können Pakete mit einer Größe von bis zu 4 GB fragmentiert und wieder zusammengesetzt werden.

Fragmentierung in IPv6 kann die Servicequalität beeinträchtigen. Bei der Fragmentierung eines Pakets gehen möglicherweise einige der im Originalpaket enthaltenen Dienstqualitätsinformationen verloren. Dies kann zu einer Verschlechterung der Leistung und der Priorisierung von Fragmenten während der Neuzusammensetzung auf dem Zielknoten führen.

Um Fragmentierung in IPv6 zu vermeiden, wird der Path MTU Discovery-Mechanismus verwendet. Mit PMTUD können Quellknoten die Paketgröße entlang des Zustellungspfads mithilfe der niedrigsten gefundenen MTU anpassen. Dadurch wird eine Fragmentierung verhindert und eine effiziente Übertragung ohne Paketverlust gewährleistet.

Fragmentierung in IPv6 kann zu einigen Einschränkungen und Problemen im Netzwerk führen:

Bedenken Sie, dass Fragmentierung bei IPv6 zwar möglich ist, es jedoch empfohlen wird, sie nach Möglichkeit zu vermeiden. Fragmentierungsfreies Routing und die ordnungsgemäße Verwendung der MTU-Erkennung sind entscheidend für die Gewährleistung optimaler Leistung und die Minimierung der Komplexität im Netzwerk.

Der Authentication-Erweiterungsheader bietet einen Mechanismus zur Authentifizierung und Integritätsprüfung von IPv6-Paketen. Dieser Header wird nach dem IPv6-Erweiterungsheader und vor dem Payload-Header platziert. Sein Hauptzweck besteht darin, sicherzustellen, dass der Ursprung und/oder Inhalt des Pakets während der Übertragung nicht verändert wurde.

Der Authentifizierungsprozess in IPv6 mit dem Authentication Extension Header beinhaltet, dass die Quelle des Pakets eine digitale Signatur oder einen Nachrichtenauthentifizierungscode mithilfe eines gemeinsamen geheimen Schlüssels oder eines asymmetrischen Schlüssels generiert. Der Empfänger des Pakets kann mit demselben Schlüssel die Authentizität und Integrität des Pakets überprüfen.

Der Authentifizierungserweiterungsheader kann in verschiedenen Szenarien und Anwendungen verwendet werden, die ein hohes Maß an Sicherheit und Authentifizierung erfordern. Im Folgenden sind einige Fälle aufgeführt, in denen dieser Header verwendet werden kann:

Wichtig ist, dass die Verwendung des Authentifizierungserweiterungsheaders einen geeigneten Schlüsselverwaltungsmechanismus und eine entsprechende Sicherheitsinfrastruktur erfordert. Darüber hinaus müssen sowohl die Quelle als auch der Empfänger in der Lage sein, die erforderlichen Authentifizierungsvorgänge durchzuführen und den entsprechenden geheimen oder öffentlichen Schlüssel zu teilen.

Der Erweiterungsheader Kapselungssicherheitsnutzlast (ESP) Es wird verwendet, um Sicherheitsdienste wie Vertraulichkeit, Integrität und Authentifizierung für IPv6-Pakete bereitzustellen. Der ESP-Header wird nach dem IPv6-Erweiterungsheader und vor der Paketnutzlast platziert. Sein Hauptzweck besteht darin, die Paketdaten während der Übertragung vor unbefugtem Zugriff und Manipulation zu schützen.

Der ESP-Erweiterungsheader ermöglicht es den Quell- und Zielsystemen, die kryptografischen Algorithmen und Sicherheitsparameter auszuhandeln, die zum Schutz der Kommunikation verwendet werden. Systeme können der Verwendung symmetrischer oder asymmetrischer Verschlüsselung zustimmen und Nachrichten mithilfe kryptografischer Hash-Funktionen authentifizieren.

Mit dem ESP-Erweiterungsheader können Sie vertrauliche Kommunikation sichern, den Datenschutz schützen und Abhör- und Manipulationsangriffe verhindern. Die Implementierung erfordert jedoch eine ordnungsgemäße Konfiguration und Verwaltung, einschließlich der Einrichtung und Verwaltung von Verschlüsselungs- und Authentifizierungsschlüsseln.

Dieser Header hat die folgenden Eigenschaften:

Lernmaterial für den MTCIPv6E-Zertifizierungskurs, aktualisiert auf RouterOS v7

Av. Juan T. Marengo und J. Orrantia

Gebäude des Professional Center, Büro 507

Guayaquil. Ecuador

CP 090505

zu unseren wöchentlichen Newslettern

Copyright © 2024 abcxperts.com – Alle Rechte vorbehalten

40% Rabatt auf MikroTik-Bücher und Buchpakete – Rabattcode: AN24-LIB Verwerfen

Profitieren Sie vom Three Kings Day-Rabattcode!

Profitieren Sie vom Silvester-Rabattcode!

Nutzen Sie den Rabattcode zu Weihnachten!!!

alle MikroTik Online-Kurse

alle Academy-Kurse

alle MikroTik-Bücher und Buchpakete

Profitieren Sie von den Rabattcodes zur Cyber Week!!!

alle MikroTik Online-Kurse

alle Academy-Kurse

alle MikroTik-Bücher und Buchpakete

Profitieren Sie von den Rabattcodes zum Black Friday!!!

**Codes werden im Warenkorb angewendet

Profitieren Sie von Rabattcodes für Halloween.

Codes werden im Warenkorb angewendet

11 % Rabatt auf alle MikroTik OnLine-Kurse

11%

30 % Rabatt auf alle Academy-Kurse

30%

25 % Rabatt auf alle MikroTik-Bücher und Buchpakete

25%