Livre IPv6 avec MikroTik, RouterOS v7

Matériel d'étude pour le cours de certification MTCIPv6E mis à jour vers RouterOS v7

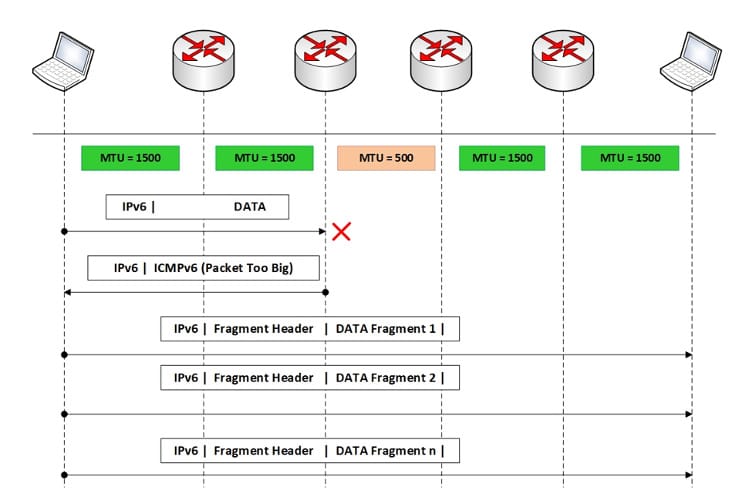

L'en-tête d'extension de fragmentation dans IPv6 est utilisé lorsqu'un paquet dépasse la taille de transmission maximale (MTU) d'une liaison le long du chemin de livraison. La fragmentation divise le paquet d'origine en fragments plus petits qui peuvent être transmis via la liaison sans dépasser la MTU.

A la fin de l'article vous trouverez un petit tester cela vous permettra évaluer les connaissances acquises dans cette lecture

Lorsqu'un paquet IPv6 est fragmenté, l'en-tête de fragmentation est ajouté au début de chaque fragment généré. Les fragments sont transmis individuellement sur le réseau puis réassemblés au nœud de destination.

Il est important de noter que la fragmentation en IPv6 n’est pas aussi courante qu’en IPv4. Dans IPv6, le routage sans fragmentation est préféré autant que possible. Cela signifie que les nœuds et les routeurs le long du chemin doivent être configurés pour gérer les paquets de taille MTU complète et ne pas les fragmenter.

Si un paquet dépasse la MTU sur une liaison, le nœud source doit tenter de découvrir un chemin alternatif ou utiliser des techniques de découverte de MTU pour éviter la fragmentation.

Parmi les aspects les plus importants de la fragmentation, nous pouvons détailler les suivants :

Dans IPv6, la fragmentation est généralement effectuée au niveau du nœud source lorsqu'un paquet généré dépasse la MTU de la liaison sortante. Le nœud source divise le paquet en fragments plus petits et ajoute l'en-tête d'extension de fragmentation à chaque fragment.

Chaque fragment possède son propre en-tête de fragmentation avec des informations telles que le décalage de fragment et l'indicateur Plus de fragments.

Contrairement à IPv4, où les routeurs peuvent fragmenter les paquets en transit, dans IPv6, les routeurs ne sont pas autorisés à fragmenter les paquets. C’est ce qu’on appelle le « routage sans fragmentation ». Les routeurs abandonnent simplement les paquets IPv6 qui dépassent la MTU du lien au lieu de les fragmenter. Cela réduit la charge de traitement sur les routeurs et améliore l'efficacité du réseau.

Le réassemblage des fragments est effectué sur le nœud de destination. Le nœud de destination utilise l'ID du paquet et le champ Fragment Offset pour collecter les fragments associés et réassembler le paquet d'origine. L'indicateur Plus de fragments est utilisé pour déterminer quand le dernier fragment a été reçu et que le réassemblage peut être terminé.

Si un paquet IPv6 doit passer par des liens avec des MTU différentes, une fragmentation de la chaîne peut se produire. Dans ce cas, le nœud source fragmentera le paquet d'origine en fragments adaptés à la MTU de chaque lien le long du chemin. Les routeurs transmettront alors uniquement les fragments sans effectuer de fragmentation supplémentaire.

IPv6 inclut également une option de fragmentation appelée « Option de charge utile Jumbo ». Cette option est utilisée pour envoyer des paquets qui dépassent la taille maximale autorisée par la MTU de la plupart des liens. L’option de charge utile Jumbo permet de fragmenter et de réassembler des paquets d’une taille allant jusqu’à 4 Go.

La fragmentation dans IPv6 peut affecter la qualité de service. Lors de la fragmentation d'un paquet, certaines informations de qualité de service présentes dans le paquet d'origine peuvent être perdues. Cela peut entraîner une dégradation des performances et une priorisation des fragments lors du réassemblage sur le nœud de destination.

Pour éviter la fragmentation dans IPv6, le mécanisme Path MTU Discovery est utilisé. PMTUD permet aux nœuds sources d'ajuster la taille des paquets le long du chemin de livraison en utilisant le MTU le plus bas trouvé. Cela évite la fragmentation et garantit une transmission efficace sans perte de paquets.

La fragmentation dans IPv6 peut introduire certaines limitations et problèmes dans le réseau :

Gardez à l’esprit que, même si la fragmentation en IPv6 est possible, il est recommandé de l’éviter autant que possible. Un routage sans fragmentation et une utilisation appropriée de la découverte MTU sont essentiels pour garantir des performances optimales et minimiser la complexité du réseau.

L'en-tête d'extension Authentication fournit un mécanisme d'authentification et de vérification de l'intégrité des paquets IPv6. Cet en-tête est placé après l’en-tête d’extension IPv6 et avant l’en-tête de charge utile. Son objectif principal est de garantir que l'origine et/ou le contenu du paquet n'ont pas été modifiés lors de la transmission.

Le processus d'authentification en IPv6 avec l'en-tête d'extension Authentication implique que la source du paquet génère une signature numérique ou un code d'authentification de message à l'aide d'une clé secrète partagée ou d'une clé asymétrique. Le destinataire du paquet peut vérifier l'authenticité et l'intégrité du paquet en utilisant la même clé.

L’en-tête d’extension Authentication peut être utilisé dans différents scénarios et applications nécessitant un niveau élevé de sécurité et d’authentification. Vous trouverez ci-dessous quelques cas dans lesquels cet en-tête peut être utilisé :

Il est important de noter que l’utilisation de l’en-tête d’extension d’authentification nécessite un mécanisme de gestion de clés et une infrastructure de sécurité appropriés. De plus, la source et le destinataire doivent être capables d'effectuer les opérations d'authentification nécessaires et de partager la clé secrète ou publique correspondante.

L'en-tête d'extension Charge utile de sécurité d'encapsulation (ESP) Il est utilisé pour fournir des services de sécurité, tels que la confidentialité, l'intégrité et l'authentification, aux paquets IPv6. L'en-tête ESP est placé après l'en-tête d'extension IPv6 et avant la charge utile du paquet. Son objectif principal est de protéger les données par paquets contre tout accès non autorisé et toute falsification pendant la transmission.

L'en-tête d'extension ESP permet aux systèmes source et destination de négocier les algorithmes cryptographiques et les paramètres de sécurité utilisés pour protéger la communication. Les systèmes peuvent accepter d'utiliser un cryptage symétrique ou asymétrique, ainsi qu'authentifier les messages à l'aide de fonctions de hachage cryptographique.

L'utilisation de l'en-tête d'extension ESP vous permet de sécuriser les communications sensibles, de protéger la confidentialité des données et d'empêcher les écoutes clandestines et les attaques de falsification. Cependant, sa mise en œuvre nécessite une configuration et une administration appropriées, notamment l'établissement et la gestion des clés de chiffrement et d'authentification.

Cet en-tête présente les caractéristiques suivantes :

Matériel d'étude pour le cours de certification MTCIPv6E mis à jour vers RouterOS v7

Av. Juan T. Marengo et J. Orrantia

Bâtiment du Centre Professionnel, Bureau 507

Guayaquil. Équateur

CP 090505

à nos newsletters hebdomadaires

Copyright © 2024 abcxperts.com – Tous droits réservés

40% de réduction sur les livres et packs de livres MikroTik - Code de réduction : AN24-LIB Jeter

Profitez du code de réduction Three Kings Day !

Profitez du code de réduction du réveillon du Nouvel An !

Profitez du code de réduction pour Noël !!!

tous les cours MikroTik OnLine

tous les cours de l'Académie

tous les livres et packs de livres MikroTik

Profitez des codes de réduction pour la Cyber Week !!!

tous les cours MikroTik OnLine

tous les cours de l'Académie

tous les livres et packs de livres MikroTik

Profitez des codes de réduction pour le Black Friday !!!

**Les codes sont appliqués dans le panier

Profitez de codes de réduction pour Halloween.

Les codes sont appliqués dans le panier

11% de réduction sur tous les cours MikroTik OnLine

11%

30% de réduction sur tous les cours de l'Académie

30%

25 % de réduction sur tous les livres et packs de livres MikroTik

25%