Libro IPv6 con MikroTik, RouterOS v7

Materiale di studio per il Corso di Certificazione MTCIPv6E aggiornato a RouterOS v7

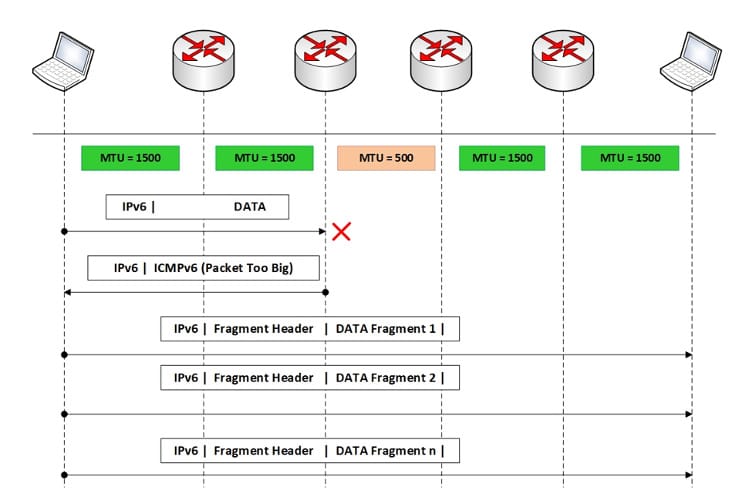

L'intestazione dell'estensione di frammentazione in IPv6 viene utilizzata quando un pacchetto supera la dimensione massima di trasmissione (MTU) di un collegamento lungo il percorso di consegna. La frammentazione divide il pacchetto originale in frammenti più piccoli che possono essere trasmessi sul collegamento senza superare la MTU.

Alla fine dell'articolo troverai un piccolo test quello ti permetterà valutare le conoscenze acquisite in questa lettura

Quando un pacchetto IPv6 è frammentato, l'intestazione di frammentazione viene aggiunta all'inizio di ciascun frammento generato. I frammenti vengono trasmessi individualmente sulla rete e poi riassemblati nel nodo di destinazione.

È importante notare che la frammentazione in IPv6 non è così comune come in IPv4. In IPv6, ove possibile, si preferisce il routing privo di frammentazione. Ciò significa che i nodi e i router lungo il percorso devono essere configurati per gestire pacchetti di dimensioni MTU complete e non frammentarli.

Se un pacchetto supera la MTU su un collegamento, il nodo sorgente dovrebbe tentare di scoprire un percorso alternativo o utilizzare tecniche di rilevamento MTU per evitare la frammentazione.

Tra gli aspetti più importanti della frammentazione possiamo dettagliare quanto segue:

In IPv6, la frammentazione viene solitamente eseguita nel nodo di origine quando viene generato un pacchetto che supera la MTU del collegamento in uscita. Il nodo sorgente divide il pacchetto in frammenti più piccoli e aggiunge l'intestazione dell'estensione di frammentazione a ciascun frammento.

Ogni frammento ha la propria intestazione di frammentazione con informazioni come l'offset del frammento e il flag Altri frammenti.

A differenza di IPv4, dove i router possono frammentare i pacchetti in transito, in IPv6 i router non possono frammentare i pacchetti. Questo è noto come “routing senza frammentazione”. I router semplicemente rilasciano i pacchetti IPv6 che superano la MTU del collegamento invece di frammentarli. Ciò riduce il carico di elaborazione sui router e migliora l'efficienza della rete.

Il riassemblaggio dei frammenti viene eseguito sul nodo di destinazione. Il nodo di destinazione utilizza l'ID del pacchetto e il campo Fragment Offset per raccogliere i relativi frammenti e riassemblare il pacchetto originale. Il flag More Fragments viene utilizzato per determinare quando è stato ricevuto l'ultimo frammento ed è possibile completare il riassemblaggio.

Se un pacchetto IPv6 deve passare su collegamenti con MTU diverse, può verificarsi la frammentazione della catena. In questo caso, il nodo sorgente frammenterà il pacchetto originale in frammenti che si adattano alla MTU di ciascun collegamento lungo il percorso. I router inoltreranno quindi solo i frammenti senza eseguire un'ulteriore frammentazione.

IPv6 include anche un'opzione di frammentazione chiamata "Opzione Jumbo Payload". Questa opzione viene utilizzata per inviare pacchetti che superano la dimensione massima consentita dalla MTU della maggior parte dei collegamenti. L'opzione payload Jumbo consente di frammentare e riassemblare pacchetti di dimensioni fino a 4 GB.

La frammentazione in IPv6 può influire sulla qualità del servizio. Quando si frammenta un pacchetto, alcune informazioni sulla qualità del servizio presenti nel pacchetto originale potrebbero andare perse. Ciò può causare un degrado delle prestazioni e la definizione delle priorità dei frammenti durante il riassemblaggio sul nodo di destinazione.

Per evitare la frammentazione in IPv6, viene utilizzato il meccanismo Path MTU Discovery. PMTUD consente ai nodi di origine di regolare le dimensioni dei pacchetti lungo il percorso di consegna utilizzando la MTU più bassa trovata. Ciò impedisce la frammentazione e garantisce una trasmissione efficiente senza perdita di pacchetti.

La frammentazione in IPv6 può introdurre alcune limitazioni e problemi nella rete:

Tieni presente che, sebbene la frammentazione in IPv6 sia possibile, si consiglia di evitarla quando possibile. Il routing privo di frammentazione e l'uso corretto del rilevamento MTU sono fondamentali per garantire prestazioni ottimali e ridurre al minimo la complessità della rete.

L'intestazione dell'estensione Authentication fornisce un meccanismo per l'autenticazione e la verifica dell'integrità dei pacchetti IPv6. Questa intestazione viene posizionata dopo l'intestazione dell'estensione IPv6 e prima dell'intestazione del payload. Il suo scopo principale è garantire che l'origine e/o il contenuto del pacchetto non siano stati alterati durante la trasmissione.

Il processo di autenticazione in IPv6 con l'intestazione dell'estensione Authentication prevede che la fonte del pacchetto generi una firma digitale o un codice di autenticazione del messaggio utilizzando una chiave segreta condivisa o una chiave asimmetrica. Il destinatario del pacchetto può verificare l'autenticità e l'integrità del pacchetto utilizzando la stessa chiave.

L'intestazione dell'estensione Authentication può essere utilizzata in diversi scenari e applicazioni che richiedono un livello elevato di sicurezza e autenticazione. Di seguito sono riportati alcuni casi in cui è possibile utilizzare questa intestazione:

È importante sottolineare che l'utilizzo dell'intestazione dell'estensione Authentication richiede un meccanismo di gestione delle chiavi e un'infrastruttura di sicurezza appropriati. Inoltre, sia la sorgente che il destinatario devono essere in grado di eseguire le operazioni di autenticazione necessarie e condividere la corrispondente chiave segreta o pubblica.

L'intestazione dell'estensione Carico utile di sicurezza dell'incapsulamento (ESP) Viene utilizzato per fornire servizi di sicurezza, come riservatezza, integrità e autenticazione, ai pacchetti IPv6. L'intestazione ESP viene posizionata dopo l'intestazione dell'estensione IPv6 e prima del payload del pacchetto. Il suo scopo principale è proteggere i dati del pacchetto da accessi non autorizzati e manomissioni durante la trasmissione.

L'intestazione dell'estensione ESP consente ai sistemi di origine e di destinazione di negoziare gli algoritmi crittografici e i parametri di sicurezza utilizzati per proteggere la comunicazione. I sistemi possono accettare di utilizzare la crittografia simmetrica o asimmetrica, nonché di autenticare i messaggi utilizzando funzioni hash crittografiche.

L'utilizzo dell'intestazione dell'estensione ESP consente di proteggere le comunicazioni sensibili, proteggere la privacy dei dati e prevenire attacchi di intercettazione e manomissione. Tuttavia, la sua implementazione richiede una configurazione e un'amministrazione adeguate, inclusa la creazione e la gestione delle chiavi di crittografia e autenticazione.

Questa intestazione ha le seguenti caratteristiche:

Materiale di studio per il Corso di Certificazione MTCIPv6E aggiornato a RouterOS v7

Av. Juan T. Marengo e J. Orrantia

Edificio del centro professionale, ufficio 507

Guayaquil. Ecuador

CP 090505

alle nostre newsletter settimanali

Copyright © 2024 abcxperts.com – Tutti i diritti riservati

% Di sconto 40 sui libri e sui pacchi libri MikroTik - Codice Sconto: AN24-LIB Scartare

Approfitta del codice sconto Three Kings Day!

Approfitta del codice sconto di Capodanno!

Approfitta del codice sconto per Natale!!!

tutti i corsi MikroTik OnLine

tutti i corsi dell'Accademia

tutti i libri e i pacchetti di libri MikroTik

Approfitta dei codici sconto per la Cyber Week!!!

tutti i corsi MikroTik OnLine

tutti i corsi dell'Accademia

tutti i libri e i pacchetti di libri MikroTik

Approfitta dei codici sconto per il Black Friday!!!

**I codici vengono applicati nel carrello

Approfitta dei codici sconto per Halloween.

I codici vengono applicati nel carrello

Sconto del 11% su tutti i corsi MikroTik OnLine

11%

Sconto del 30% su tutti i corsi dell'Academy

30%

Sconto del 25% su tutti i libri e i pacchetti di libri MikroTik

25%