IPv6-boek met MikroTik, RouterOS v7

Studiemateriaal voor de MTCIPv6E-certificeringscursus bijgewerkt naar RouterOS v7

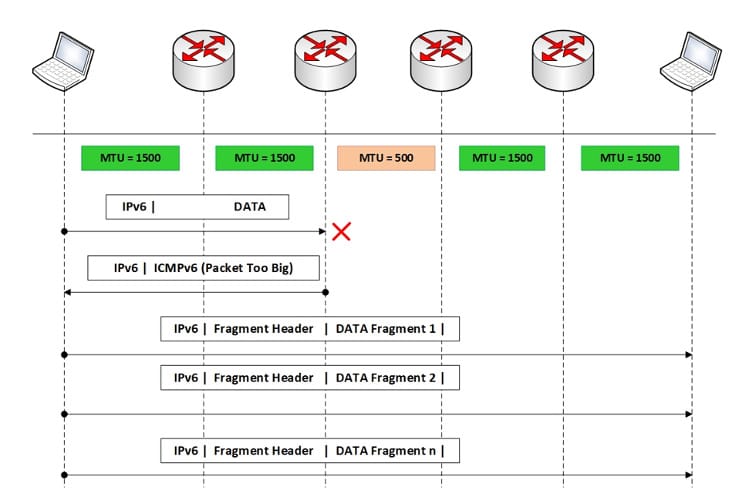

De fragmentatie-uitbreidingsheader in IPv6 wordt gebruikt wanneer een pakket de maximale transmissiegrootte (MTU) van een link langs het leveringspad overschrijdt. Fragmentatie splitst het originele pakket in kleinere fragmenten die via de link kunnen worden verzonden zonder de MTU te overschrijden.

Aan het einde van het artikel vindt u een kleine proef dat zal je toestaan schatten de kennis die tijdens deze lezing is verworven

Wanneer een IPv6-pakket wordt gefragmenteerd, wordt de fragmentatieheader toegevoegd aan het begin van elk gegenereerd fragment. De fragmenten worden afzonderlijk over het netwerk verzonden en vervolgens opnieuw samengesteld op het bestemmingsknooppunt.

Het is belangrijk op te merken dat fragmentatie in IPv6 niet zo gebruikelijk is als in IPv4. In IPv6 wordt waar mogelijk de voorkeur gegeven aan fragmentatievrije routering. Dit betekent dat knooppunten en routers langs het pad moeten worden geconfigureerd om pakketten van volledige MTU-grootte te verwerken en deze niet te fragmenteren.

Als een pakket de MTU op een link overschrijdt, moet het bronknooppunt proberen een alternatief pad te ontdekken of MTU-detectietechnieken gebruiken om fragmentatie te voorkomen.

Onder de belangrijkste aspecten van fragmentatie kunnen we het volgende beschrijven:

Bij IPv6 wordt fragmentatie doorgaans uitgevoerd op het bronknooppunt wanneer een pakket wordt gegenereerd dat de MTU van de uitgaande link overschrijdt. Het bronknooppunt splitst het pakket in kleinere fragmenten en voegt aan elk fragment de fragmentatie-extensieheader toe.

Elk fragment heeft zijn eigen fragmentatiekop met informatie zoals de Fragment Offset en de vlag Meer Fragmenten.

In tegenstelling tot IPv4, waar routers pakketten tijdens de overdracht kunnen fragmenteren, mogen routers in IPv6 geen pakketten fragmenteren. Dit staat bekend als ‘fragmentatievrije routering’. Routers laten IPv6-pakketten die de MTU van de link overschrijden eenvoudigweg vallen in plaats van ze te fragmenteren. Dit vermindert de verwerkingsbelasting op routers en verbetert de netwerkefficiëntie.

Het opnieuw samenstellen van de fragmenten wordt uitgevoerd op het bestemmingsknooppunt. Het bestemmingsknooppunt gebruikt de pakket-ID en het Fragment Offset-veld om de gerelateerde fragmenten te verzamelen en het originele pakket opnieuw samen te stellen. De vlag Meer fragmenten wordt gebruikt om te bepalen wanneer het laatste fragment is ontvangen en de hermontage kan worden voltooid.

Als een IPv6-pakket links met verschillende MTU's moet passeren, kan ketenfragmentatie optreden. In dit geval fragmenteert het bronknooppunt het originele pakket in fragmenten die passen bij de MTU van elke link langs het pad. Routers zullen de fragmenten dan alleen doorsturen zonder extra fragmentatie uit te voeren.

IPv6 bevat ook een fragmentatieoptie die de “Jumbo Payload Option” wordt genoemd. Deze optie wordt gebruikt om pakketten te verzenden die de maximale grootte overschrijden die is toegestaan door de MTU van de meeste links. Met de Jumbo-payload-optie kunnen pakketten tot 4 GB worden gefragmenteerd en opnieuw worden samengesteld.

Fragmentatie in IPv6 kan de kwaliteit van de dienstverlening beïnvloeden. Bij het fragmenteren van een pakket kan een deel van de servicekwaliteitsinformatie die aanwezig was in het originele pakket verloren gaan. Dit kan verslechtering van de prestaties en de prioriteitstelling van fragmenten veroorzaken tijdens het opnieuw samenstellen op het doelknooppunt.

Om fragmentatie in IPv6 te voorkomen, wordt het Path MTU Discovery-mechanisme gebruikt. Met PMTUD kunnen bronknooppunten de pakketgroottes langs het leveringspad aanpassen met behulp van de laagste gevonden MTU. Dit voorkomt fragmentatie en zorgt voor een efficiënte overdracht zonder pakketverlies.

Fragmentatie in IPv6 kan enkele beperkingen en problemen in het netwerk introduceren:

Houd er rekening mee dat, hoewel fragmentatie in IPv6 mogelijk is, het aanbevolen is om dit waar mogelijk te vermijden. Fragmentatievrije routering en correct gebruik van MTU-detectie zijn van cruciaal belang voor het garanderen van optimale prestaties en het minimaliseren van de complexiteit in het netwerk.

De Authentication extension header biedt een mechanisme voor authenticatie en integriteitsverificatie van IPv6-pakketten. Deze header wordt na de IPv6-extensieheader en vóór de payload-header geplaatst. Het belangrijkste doel ervan is ervoor te zorgen dat de oorsprong en/of inhoud van het pakket tijdens de verzending niet is gewijzigd.

Het authenticatieproces in IPv6 met de Authentication extension header houdt in dat de bron van het pakket een digitale handtekening of berichtauthenticatiecode genereert met behulp van een gedeelde geheime sleutel of een asymmetrische sleutel. De ontvanger van het pakket kan de authenticiteit en integriteit van het pakket verifiëren met dezelfde sleutel.

De Authentication extension header kan worden gebruikt in verschillende scenario's en toepassingen die een hoog niveau van beveiliging en authenticatie vereisen. Hieronder staan enkele gevallen waarin deze header kan worden gebruikt:

Belangrijk is dat het gebruik van de Authentication extension header een geschikt sleutelbeheermechanisme en een passende beveiligingsinfrastructuur vereist. Bovendien moeten zowel de bron als de ontvanger in staat zijn de noodzakelijke authenticatiebewerkingen uit te voeren en de bijbehorende geheime of publieke sleutel te delen.

De extensiekop Inkapseling Beveiliging Payload (ESP) Het wordt gebruikt om beveiligingsdiensten, zoals vertrouwelijkheid, integriteit en authenticatie, aan IPv6-pakketten te leveren. De ESP-header wordt na de IPv6-extensieheader en vóór de pakketpayload geplaatst. Het belangrijkste doel is om de pakketgegevens te beschermen tegen ongeoorloofde toegang en manipulatie tijdens de verzending.

Met de ESP-extensieheader kunnen de bron- en bestemmingssystemen onderhandelen over de cryptografische algoritmen en beveiligingsparameters die worden gebruikt om de communicatie te beschermen. Systemen kunnen overeenkomen om symmetrische of asymmetrische encryptie te gebruiken, en berichten te authenticeren met behulp van cryptografische hash-functies.

Met behulp van de ESP-extensieheader kunt u gevoelige communicatie beveiligen, de privacy van gegevens beschermen en afluister- en manipulatie-aanvallen voorkomen. De implementatie ervan vereist echter een goede configuratie en beheer, inclusief het instellen en beheren van encryptie- en authenticatiesleutels.

Deze kop heeft de volgende kenmerken:

Studiemateriaal voor de MTCIPv6E-certificeringscursus bijgewerkt naar RouterOS v7

Av. Juan T. Marengo en J. Orrantia

Professioneel Centrumgebouw, Kantoor 507

Guayaquil. Ecuador

CP 090505

naar onze wekelijkse nieuwsbrieven

Copyright © 2024 abcxperts.com – Alle rechten voorbehouden

40% korting op MikroTik-boeken en boekenpakketten - Kortingscode: AN24-LIB Trouwens

Profiteer van de Driekoningenkortingscode!

Profiteer van de oudejaarskortingscode!

Profiteer van de kortingscode voor Kerstmis!!!

alle MikroTik OnLine-cursussen

alle Academiecursussen

alle MikroTik-boeken en boekenpakketten

Profiteer van de kortingscodes voor CyberWeek!!!

alle MikroTik OnLine-cursussen

alle Academiecursussen

alle MikroTik-boeken en boekenpakketten

Profiteer van de kortingscodes voor Black Friday!!!

**Codes worden toegepast in de winkelwagen

Profiteer van kortingscodes voor Halloween.

Codes worden toegepast in de winkelwagen

11% korting op alle MikroTik OnLine cursussen

11%

30% korting op alle Academy-cursussen

30%

25% korting op alle MikroTik-boeken en boekenpakketten

25%