Libro Seguridad Avanzada RouterOS v7

Material de estudio para el Curso de Certificación MTCSE, actualizado a RouterOS v7

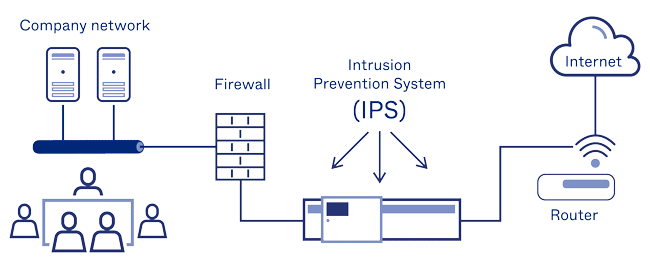

Un Intrusion Prevention System (IPS) es una herramienta de seguridad de red diseñada para identificar y prevenir amenazas potenciales en tiempo real. Estas amenazas pueden incluir ataques de hackers, virus, gusanos, intrusiones no autorizadas y otros tipos de comportamientos maliciosos que pueden poner en peligro la seguridad de una red.

Al final del artículo encontrarás un pequeño test que te permitirá evaluar los conocimientos adquiridos en esta lectura

Un IPS funciona monitoreando el tráfico de red y tomando decisiones sobre la legitimidad de ciertos paquetes de datos basadas en una base de datos de firmas de amenazas o en el análisis de comportamientos anómalos.

El IPS inspecciona el tráfico que pasa a través de él, buscando signos de posibles intrusiones o ataques.

Esto puede implicar mirar los encabezados de los paquetes para buscar signos de actividad maliciosa, así como inspeccionar el contenido de los paquetes para buscar firmas de amenazas conocidas.

En lugar de confiar solamente en una base de datos de firmas de amenazas, algunos sistemas de prevención de intrusiones también utilizan el análisis de comportamiento para detectar amenazas.

Esto implica analizar el comportamiento normal del tráfico de red y luego buscar desviaciones de ese comportamiento normal que podrían indicar una amenaza.

Cuando un IPS identifica una posible amenaza, puede tomar una serie de acciones para prevenirla.

Esto puede incluir el bloqueo del tráfico, la desconexión de la conexión de red, la reconfiguración de otros dispositivos de seguridad para bloquear la amenaza o la generación de informes y alertas para informar a los administradores de la red.

Las bases de datos de firmas de amenazas en las que confían los IPS necesitan ser actualizadas regularmente para mantenerse al día con las nuevas amenazas.

Muchos proveedores de IPS ofrecen servicios de actualización de firmas para garantizar que los sistemas de prevención de intrusiones estén siempre actualizados con las últimas firmas de amenazas.

Aunque un IPS ofrece una robusta protección contra amenazas, también existen ciertos desafíos asociados con su uso.

Los falsos positivos ocurren cuando un IPS identifica erróneamente el tráfico legítimo como malicioso, lo que puede resultar en bloqueos innecesarios y posiblemente interrupciones del servicio.

Por otro lado, los falsos negativos ocurren cuando el IPS no identifica correctamente el tráfico malicioso, lo que puede dar lugar a brechas de seguridad.

Debido a que un IPS necesita analizar el tráfico de red en tiempo real, puede tener un impacto en el rendimiento de la red si no está adecuadamente dimensionado para el volumen de tráfico que necesita manejar.

Si la capacidad del IPS es superada por el volumen de tráfico, puede dar lugar a latencia y otras degradaciones del rendimiento.

Un IPS necesita ser configurado y mantenido adecuadamente para ser efectivo.

Esto incluye la actualización regular de las bases de datos de firmas, la sintonización del sistema para minimizar los falsos positivos y negativos, y el monitoreo continuo del sistema para identificar y responder a las amenazas.

Aunque un IPS es efectivo contra muchas amenazas comunes, puede no ser capaz de detectar ciertas amenazas más avanzadas, como los ataques de día cero, que son ataques que explotan vulnerabilidades desconocidas en el software.

Por lo tanto, un IPS debe utilizarse en conjunto con otras medidas de seguridad, como firewalls, sistemas de detección de intrusiones (IDS), software antivirus y programas de seguridad de aplicaciones.

Algunos ataques están diseñados para eludir la detección de los IPS, ya sea modificando el formato de los paquetes de datos de formas que dificulten su detección, o utilizando técnicas de encriptación para ocultar el contenido malicioso de los paquetes.

Un NIPS monitorea el tráfico en toda la red buscando signos de actividad maliciosa. Normalmente se implementa en un punto estratégico o puntos de la red donde puede monitorizar el mayor tráfico posible.

Es especialmente útil para proteger contra amenazas que se propagan a través de la red, como los gusanos.

Un HIPS se instala en un único host y solo monitorea el tráfico hacia y desde ese host.

Este tipo de IPS puede ser útil para proteger hosts críticos que pueden ser el objetivo de ataques dirigidos, y puede ser más efectivo para detectar amenazas que son específicas de un sistema operativo o aplicación en particular.

Un PIPS se sitúa en el borde de la red y protege contra amenazas externas. Este tipo de IPS es esencialmente un firewall con capacidades de prevención de intrusiones.

Un IPS en línea, o IPS activo, monitorea el tráfico de red en tiempo real y puede tomar medidas automáticas para bloquear el tráfico malicioso.

En contraste, un IPS de detección pasiva, o IPS pasivo, solo monitorea y alerta sobre el tráfico de red malicioso, pero no toma medidas para bloquearlo.

Ambos tienen sus propios beneficios y limitaciones, y la elección entre uno y otro depende de las necesidades específicas de seguridad y las políticas de la organización.

Además de las consideraciones técnicas, la implementación exitosa de un IPS también requiere de un fuerte compromiso organizacional.

Las políticas de seguridad deben ser actualizadas para reflejar la introducción del IPS, y el personal de TI debe ser formado en el manejo y mantenimiento del sistema.

También es importante establecer procedimientos claros para responder a las alertas del IPS, ya que incluso el sistema de prevención de intrusiones más sofisticado puede ser ineficaz si las alertas no se manejan de manera oportuna y adecuada.

Existen varias soluciones comerciales y gratuitas de Intrusion Prevention Systems (IPS) disponibles en el mercado, cada una con sus propias fortalezas y limitaciones. Aquí te muestro algunas de las más conocidas:

Una de las soluciones más populares en el mundo empresarial. Esta solución ofrece funciones de detección y prevención de intrusiones, firewall, VPN y otras funcionalidades de seguridad en un solo dispositivo.

Esta solución de Check Point ofrece protección contra una amplia variedad de amenazas, incluyendo ataques de día cero, y utiliza machine learning para mejorar la detección de amenazas.

Este IPS utiliza la nube para ofrecer protección en tiempo real contra amenazas conocidas y desconocidas. También ofrece protección contra malware y exploits.

FortiGate es una gama de dispositivos de seguridad de red que incluyen funcionalidad de IPS. Ofrece una detección rápida y precisa de amenazas a través de la tecnología de FortiGuard Labs.

Este es uno de los sistemas de detección y prevención de intrusiones más populares y ampliamente utilizados. Snort es de código abierto y tiene una gran comunidad que contribuye a su base de datos de firmas de amenazas.

Este es otro IPS de código abierto que puede funcionar tanto en modo de prevención de intrusiones como en modo de detección de intrusiones. Ofrece soporte para análisis de tráfico en tiempo real y está respaldado por la Open Information Security Foundation (OISF).

Aunque técnicamente es más un monitor de red que un IPS, Bro (ahora conocido como Zeek) ofrece funcionalidades similares a las de un IPS y puede ser una valiosa herramienta de seguridad de red. Zeek ofrece análisis en profundidad de los protocolos de red y es muy configurable.

Es una solución de código abierto para la detección de intrusiones basada en host. Puede ser útil para monitorizar cambios en el sistema de archivos, registros de eventos y actividad de los usuarios en los hosts individuales.

| Ventajas de IPS | Desventajas de IPS | |

|---|---|---|

| 1. | Detección y prevención en tiempo real: Un IPS permite monitorear y responder a las amenazas de seguridad en tiempo real. | Falsos positivos y falsos negativos: Un IPS puede marcar erróneamente el tráfico legítimo como malicioso, causando interrupciones innecesarias en los servicios. Además, también puede pasar por alto tráfico malicioso, dando lugar a brechas de seguridad. |

| 2. | Capacidad de bloqueo activo: A diferencia de un sistema de detección de intrusiones (IDS), un IPS puede tomar medidas para bloquear el tráfico malicioso. | Rendimiento de la red: La necesidad de inspeccionar el tráfico en tiempo real puede afectar al rendimiento de la red si el IPS no está adecuadamente dimensionado. |

| 3. | Protección contra una variedad de amenazas: Los IPS pueden detectar y prevenir una amplia variedad de amenazas, incluyendo ataques de hackers, virus, y gusanos. | Mantenimiento y actualizaciones: Los IPS requieren una configuración cuidadosa y actualizaciones regulares de las firmas de amenazas para ser efectivos. |

| 4. | Cumplimiento de normativas: Muchas normativas de seguridad, como PCI DSS, requieren la implementación de un IPS para la protección de los datos sensibles. | Complejidad técnica: La configuración y el manejo de un IPS puede ser técnico y complejo, requiriendo personal de TI capacitado. |

| 5. | Análisis detallado de tráfico y amenazas: Los IPS proporcionan análisis y registros detallados que pueden ser útiles para las investigaciones de seguridad y el cumplimiento de normativas. | Ataques avanzados: Los IPS pueden no ser capaces de detectar ciertos ataques avanzados o de día cero, especialmente si dependen en gran medida de las firmas de amenazas. |

Es importante tener en cuenta que estas ventajas y desventajas pueden variar dependiendo de la solución de IPS específica que se utilice, así como de las políticas de seguridad y los recursos de la organización.

Por lo tanto, cada organización debe evaluar cuidadosamente sus necesidades de seguridad y los recursos disponibles antes de decidir implementar un IPS.

Material de estudio para el Curso de Certificación MTCSE, actualizado a RouterOS v7

Av. Juan T. Marengo y J. Orrantia

Edif. Professional Center, Ofic. 507

Guayaquil. Ecuador

C.P. 090505

a nuestros boletines semanales

Copyright © 2024 abcxperts.com – Todos los Derechos Reservados

40% descuento en libros y packs de libros MikroTik - Código de Descuento: AN24-LIB Descartar

¡ Aprovecha el código de descuento Día de Reyes !

¡ Aprovecha el código de descuento de Fín de Año !

Aprovecha el código de descuento por Navidad !!!

todos los cursos MikroTik OnLine

todos los cursos Academy

todos los Libros y Packs de Libros MikroTik

Aprovecha los códigos de descuento por Cyber Week !!!

todos los cursos MikroTik OnLine

todos los cursos Academy

todos los Libros y Packs de Libros MikroTik

Aprovecha los códigos de descuento por Black Friday !!!

** Los códigos se aplican en el carrito de compras

Aprovecha los códigos de descuento por Halloween.

Los códigos se aplican en el carrito de compras

11% de descuento en todos los cursos MikroTik OnLine

11 %

30% de descuento en todos los cursos Academy

30 %

25% de descuento en todos los Libros y Packs de Libros MikroTik

25 %