Libro Seguridad Avanzada RouterOS v7

Material de estudio para el Curso de Certificación MTCSE, actualizado a RouterOS v7

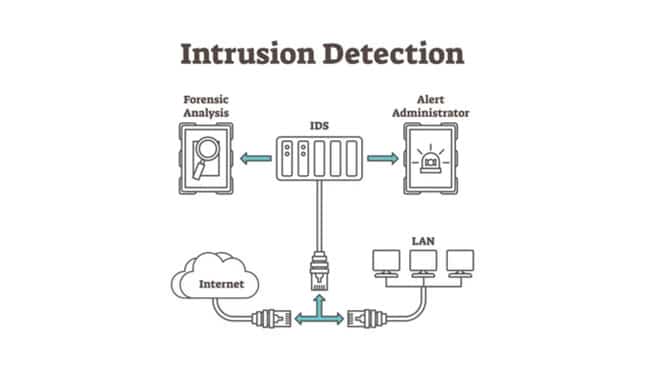

Un Sistema de Detección de Intrusiones, IDS (Intrusion Detection System), es una herramienta de seguridad que está diseñada para detectar actividad sospechosa, ataques o violaciones a políticas de seguridad en una red de computadoras o un sistema.

Al final del artículo encontrarás un pequeño test que te permitirá evaluar los conocimientos adquiridos en esta lectura

Su función es similar a la de un sistema de alarma: avisa cuando algo no deseado ocurre o está a punto de ocurrir.

Un IDS puede ser utilizado para detectar varias formas de comportamiento malicioso que pueden comprometer la seguridad de la red y de los sistemas, incluyendo ataques de red contra servicios vulnerables, explotación de datos, propagación de malware, etc.

Existen dos tipos principales de sistemas IDS:

IDS basado en red (NIDS): Se instala en puntos estratégicos de la red para monitorear el tráfico entrante y saliente en busca de actividad inusual.

IDS basado en host (HIDS): Se instala en un dispositivo en particular (por ejemplo, un servidor) para monitorear los eventos del sistema operativo y de las aplicaciones en ese dispositivo específico.

Los IDS pueden categorizarse según el tipo de detección que realizan:

Detectan intrusiones comparando patrones de tráfico de red o archivos de sistema contra una base de datos de firmas o patrones conocidos de ataques.

Estos son eficaces para detectar ataques conocidos, pero pueden no ser capaces de detectar nuevos ataques para los que aún no existen firmas.

Estos IDS establecen una línea base o modelo “normal” del comportamiento del sistema o de la red y luego alertan cuando se detecta un comportamiento que se desvía significativamente de este modelo.

Estos sistemas pueden ser capaces de detectar nuevos tipos de ataques, pero también pueden producir más falsos positivos que los sistemas basados en firmas.

Los Sistemas de Detección de Intrusiones (IDS) son esenciales para mantener la seguridad de la red. Aunque su función principal es la detección y no la prevención de amenazas, pueden desempeñar un papel crucial en la identificación temprana de los ataques y ayudar a minimizar el daño.

Aquí están algunas otras consideraciones importantes a la hora de implementar y mantener un IDS:

Tanto los IDS basados en firmas como los basados en anomalías necesitan ser actualizados regularmente.

En el caso de los basados en firmas, la base de datos de firmas de ataques conocidos debe ser actualizada con regularidad para que pueda detectar los últimos ataques.

En el caso de los basados en anomalías, el “modelo normal” de comportamiento del sistema o de la red debe ser recalibrado periódicamente para adaptarse a los cambios legítimos en el comportamiento.

Los IDS son efectivos solo si los eventos de seguridad que detectan son monitoreados y respondidos adecuadamente.

Esto puede requerir un equipo de seguridad dedicado que esté disponible las 24 horas del día, los 7 días de la semana, para revisar las alertas del IDS, determinar si son verdaderos positivos y tomar las medidas adecuadas.

Los IDS pueden ser aún más eficaces si se integran con otros sistemas de seguridad, como los Sistemas de Prevención de Intrusiones (IPS), firewalls y sistemas de gestión de eventos e información de seguridad (SIEM).

Esta integración puede permitir una respuesta más rápida y efectiva a los eventos de seguridad.

Es importante recordar que, aunque los IDS pueden ser una herramienta importante para mejorar la seguridad, también pueden recopilar información sensible. Por lo tanto, deben ser manejados de acuerdo con las leyes y regulaciones aplicables para la privacidad y la protección de datos.

Existen numerosas aplicaciones comerciales y de código abierto (gratuitas) que puedes utilizar para implementar un Sistema de Detección de Intrusiones (IDS). Aquí te menciono algunas de las más destacadas:

Un sistema de detección de intrusiones muy conocido que proporciona capacidades de prevención de intrusiones de red y protección avanzada contra malware.

Una solución de seguridad de red que proporciona detección y prevención de intrusiones, así como protección contra amenazas avanzadas.

Esta solución ofrece protección proactiva de la red contra exploits y vulnerabilidades.

Un dispositivo de detección de amenazas avanzado que busca y detecta intrusiones y ataques en la red.

Un módulo del cortafuegos de nueva generación de Palo Alto que proporciona funciones de detección y prevención de intrusiones.

Es uno de los IDS de código abierto más utilizados. Fue creado por Sourcefire, que ahora es propiedad de Cisco. Snort puede ser configurado como un IDS basado en firmas, un IDS basado en anomalías o una combinación de ambos.

Es un motor de detección de amenazas de red de alto rendimiento que es compatible con IDS, IPS (Sistema de Prevención de Intrusiones) y monitoreo de seguridad de red (NSM).

Es un IDS basado en host de código abierto que realiza análisis de registros y comprobación de integridad, entre otras funciones. OSSEC es multiplataforma, compatible con sistemas Linux, Windows y MacOS.

Zeek es un IDS de código abierto que se centra en la monitorización de la red. Zeek no solo detecta intrusiones, sino que también proporciona un alto nivel de visibilidad sobre el tráfico de red.

Es una distribución de Linux que incluye varias herramientas de seguridad de red, incluyendo Snort, Suricata, Zeek, Wazuh (un fork de OSSEC), y la plataforma SIEM Elastic Stack.

| Ventajas | Desventajas | |

|---|---|---|

| General | 1. Identifica y notifica actividad sospechosa o maliciosa en tiempo real. 2. Ayuda a entender los patrones de ataque y a mejorar la postura de seguridad. 3. Aumenta la conciencia sobre la seguridad y facilita el cumplimiento de normas y regulaciones. 4. Puede integrarse con otros sistemas de seguridad para mejorar la protección general. | 1. No previene los ataques por sí solo; su principal función es la detección. 2. Puede generar falsos positivos que requieren tiempo y recursos para investigar. 3. Requiere un monitoreo constante y personal dedicado para analizar y responder a las alertas. 4. Requiere actualizaciones y ajustes frecuentes para mantener su eficacia. |

| IDS Basado en Red (NIDS) | 1. Monitoriza todo el tráfico de red, no se limita a un solo host. 2. Puede detectar ataques en tiempo real. 3. Independiente del sistema operativo y de las aplicaciones. | 1. Puede tener dificultades para analizar el tráfico cifrado. 2. Puede ser eludido si los atacantes utilizan tácticas de evasión avanzadas. 3. Puede generar una gran cantidad de datos, lo que hace que el análisis y la respuesta sean desafiantes. |

| IDS Basado en Host (HIDS) | 1. Puede detectar ataques que un NIDS podría perder, como los ataques de día cero. 2. Puede proporcionar detalles sobre qué archivos y configuraciones del sistema se han modificado en un ataque. 3. Puede analizar el tráfico de red en el host, incluso si está cifrado. | 1. Requiere recursos del host, lo que puede afectar al rendimiento. 2. Debe instalarse y mantenerse en cada host individualmente. 3. Puede ser más susceptible a los ataques si el host se ve comprometido. |

| IDS Basado en Firmas | 1. Muy eficaz para detectar ataques conocidos. 2. Menos probable que genere falsos positivos en comparación con los basados en anomalías. | 1. No puede detectar ataques nuevos o modificados que no estén en su base de datos de firmas. 2. Requiere actualizaciones frecuentes de la base de datos de firmas para mantenerse eficaz. |

| IDS Basado en Anomalías | 1. Puede detectar ataques nuevos o desconocidos. 2. Puede adaptarse a cambios en el comportamiento normal de la red o del sistema. | 1. Más propenso a los falsos positivos que los basados en firmas. 2. Requiere un periodo de aprendizaje para establecer una línea base de comportamiento normal. 3. Puede ser difícil determinar qué nivel de desviación de la línea base debe considerarse una amenaza. |

Hay que recordar que cada organización tiene necesidades de seguridad únicas. Algunas pueden beneficiarse más de un tipo de IDS que de otro. La elección de la solución de IDS adecuada dependerá de factores como el tamaño y la naturaleza de la red, los recursos disponibles, el tipo de información que se debe proteger y el nivel de riesgo de seguridad que se está dispuesto a asumir.

Material de estudio para el Curso de Certificación MTCSE, actualizado a RouterOS v7

Av. Juan T. Marengo y J. Orrantia

Edif. Professional Center, Ofic. 507

Guayaquil. Ecuador

C.P. 090505

a nuestros boletines semanales

Copyright © 2024 abcxperts.com – Todos los Derechos Reservados

40% descuento en libros y packs de libros MikroTik - Código de Descuento: AN24-LIB Descartar

¡ Aprovecha el código de descuento Día de Reyes !

¡ Aprovecha el código de descuento de Fín de Año !

Aprovecha el código de descuento por Navidad !!!

todos los cursos MikroTik OnLine

todos los cursos Academy

todos los Libros y Packs de Libros MikroTik

Aprovecha los códigos de descuento por Cyber Week !!!

todos los cursos MikroTik OnLine

todos los cursos Academy

todos los Libros y Packs de Libros MikroTik

Aprovecha los códigos de descuento por Black Friday !!!

** Los códigos se aplican en el carrito de compras

Aprovecha los códigos de descuento por Halloween.

Los códigos se aplican en el carrito de compras

11% de descuento en todos los cursos MikroTik OnLine

11 %

30% de descuento en todos los cursos Academy

30 %

25% de descuento en todos los Libros y Packs de Libros MikroTik

25 %