IPv6 book na may MikroTik, RouterOS v7

Pag-aaral ng materyal para sa MTCIPv6E Certification Course na na-update sa RouterOS v7

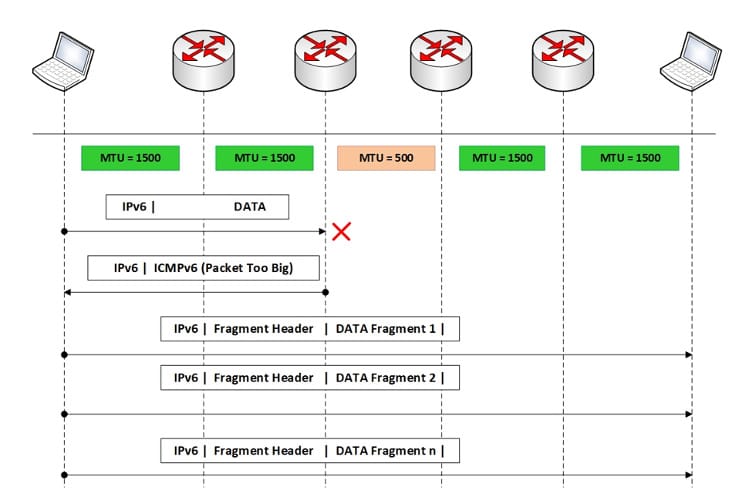

Ang fragmentation extension header sa IPv6 ay ginagamit kapag ang isang packet ay lumampas sa maximum transmission size (MTU) ng isang link kasama ang delivery path. Hinahati ng Fragmentation ang orihinal na packet sa mas maliliit na fragment na maaaring ipadala sa link nang hindi lalampas sa MTU.

Sa dulo ng artikulo ay makikita mo ang isang maliit pagsusulit papayagan ka nito suriin ang kaalamang natamo sa pagbasang ito

Kapag ang isang IPv6 packet ay nahati-hati, ang fragmentation header ay idaragdag sa simula ng bawat nabuong fragment. Ang mga fragment ay inihahatid nang paisa-isa sa network at pagkatapos ay muling binuo sa destination node.

Mahalagang tandaan na ang pagkapira-piraso sa IPv6 ay hindi karaniwan tulad ng sa IPv4. Sa IPv6, mas gusto ang fragmentation-free na pagruruta hangga't maaari. Nangangahulugan ito na ang mga node at router sa kahabaan ng path ay dapat na i-configure upang mahawakan ang buong MTU size packet at hindi i-fragment ang mga ito.

Kung lumampas ang isang packet sa MTU sa isang link, dapat subukan ng source node na tumuklas ng alternatibong landas o gumamit ng mga diskarte sa pagtuklas ng MTU upang maiwasan ang fragmentation.

Kabilang sa mga pinakamahalagang aspeto ng fragmentation, maaari nating idetalye ang mga sumusunod:

Sa IPv6, karaniwang ginagawa ang fragmentation sa source node kapag nabuo ang isang packet na lumampas sa MTU ng papalabas na link. Hinahati ng source node ang packet sa mas maliliit na fragment at idinaragdag ang fragmentation extension header sa bawat fragment.

Ang bawat fragment ay may sariling fragmentation header na may impormasyon tulad ng Fragment Offset at ang Higit pang mga Fragment na flag.

Hindi tulad ng IPv4, kung saan maaaring i-fragment ng mga router ang mga packet sa transit, sa IPv6 router ay hindi pinapayagang mag-fragment ng mga packet. Ito ay kilala bilang "fragmentation-free routing." Ibinabagsak lang ng mga router ang mga IPv6 packet na lumampas sa MTU ng link sa halip na hatiin ang mga ito. Binabawasan nito ang pag-load sa pagpoproseso sa mga router at pinapabuti nito ang kahusayan ng network.

Ang muling pagpupulong ng mga fragment ay isinasagawa sa patutunguhang node. Ginagamit ng destination node ang packet ID at ang Fragment Offset na field para kolektahin ang mga nauugnay na fragment at muling buuin ang orihinal na packet. Ang bandila ng Higit pang mga Fragment ay ginagamit upang matukoy kung kailan natanggap ang huling fragment at maaaring makumpleto ang muling pagsasama-sama.

Kung kailangang dumaan ang isang IPv6 packet sa mga link na may iba't ibang MTU, maaaring mangyari ang pagkapira-piraso ng chain. Sa kasong ito, hahati-hatiin ng source node ang orihinal na packet sa mga fragment na akma sa MTU ng bawat link sa daanan. Ipapasa lang ng mga router ang mga fragment nang hindi nagsasagawa ng karagdagang fragmentation.

Kasama rin sa IPv6 ang isang opsyon sa fragmentation na tinatawag na "Jumbo Payload Option." Ginagamit ang opsyong ito upang magpadala ng mga packet na lumampas sa maximum na laki na pinapayagan ng MTU ng karamihan sa mga link. Ang opsyon na Jumbo payload ay nagbibigay-daan sa mga packet na hanggang 4 GB ang laki na mahati-hati at muling buuin.

Ang pagkapira-piraso sa IPv6 ay maaaring makaapekto sa kalidad ng serbisyo. Kapag nagpipira-piraso ng packet, maaaring mawala ang ilan sa kalidad ng impormasyon ng serbisyo na nasa orihinal na packet. Maaari itong maging sanhi ng pagkasira sa pagganap at pag-prioritize ng mga fragment sa panahon ng muling pagsasama-sama sa destination node.

Upang maiwasan ang pagkapira-piraso sa IPv6, ginagamit ang mekanismo ng Path MTU Discovery. Binibigyang-daan ng PMTUD ang mga source node na ayusin ang mga laki ng packet sa daanan ng paghahatid gamit ang pinakamababang MTU na natagpuan. Pinipigilan nito ang pagkapira-piraso at tinitiyak ang mahusay na paghahatid nang walang pagkawala ng packet.

Ang pagkapira-piraso sa IPv6 ay maaaring magpakilala ng ilang limitasyon at problema sa network:

Tandaan na, kahit na posible ang fragmentation sa IPv6, inirerekomenda na iwasan ito hangga't maaari. Ang pagruruta na walang fragmentation at wastong paggamit ng pagtuklas ng MTU ay kritikal sa pagtiyak ng pinakamainam na pagganap at pagliit ng pagiging kumplikado sa network.

Ang Authentication extension header ay nagbibigay ng mekanismo para sa authentication at integrity verification ng IPv6 packets. Ang header na ito ay inilalagay pagkatapos ng IPv6 extension header at bago ang payload header. Ang pangunahing layunin nito ay upang matiyak na ang pinagmulan at/o nilalaman ng packet ay hindi binago sa panahon ng paghahatid.

Ang proseso ng authentication sa IPv6 gamit ang Authentication extension header ay kinabibilangan ng source ng packet na bumubuo ng digital signature o message authentication code gamit ang shared secret key o asymmetric key. Maaaring i-verify ng receiver ng packet ang authenticity at integrity ng packet gamit ang parehong key.

Maaaring gamitin ang header ng extension ng Authentication sa iba't ibang mga sitwasyon at application na nangangailangan ng mataas na antas ng seguridad at pagpapatotoo. Nasa ibaba ang ilang mga kaso kung saan maaaring gamitin ang header na ito:

Mahalaga, ang paggamit ng header ng extension ng Authentication ay nangangailangan ng naaangkop na mekanismo ng pamamahala ng key at imprastraktura ng seguridad. Bukod pa rito, ang source at ang receiver ay dapat na magawa ang mga kinakailangang pagpapatakbo ng pagpapatunay at ibahagi ang kaukulang sikreto o pampublikong key.

Ang header ng extension Encapsulation Security Payload (ESP) Ginagamit ito upang magbigay ng mga serbisyong panseguridad, tulad ng pagiging kumpidensyal, integridad, at pagpapatunay, sa mga IPv6 packet. Ang ESP header ay inilalagay pagkatapos ng IPv6 extension header at bago ang packet payload. Ang pangunahing layunin nito ay protektahan ang packet data mula sa hindi awtorisadong pag-access at pakikialam sa panahon ng paghahatid.

Binibigyang-daan ng ESP extension header ang source at destination system na makipag-ayos sa mga cryptographic algorithm at mga parameter ng seguridad na ginagamit upang protektahan ang komunikasyon. Maaaring sumang-ayon ang mga system na gumamit ng simetriko o asymmetric na pag-encrypt, pati na rin ang pagpapatunay ng mga mensahe gamit ang mga cryptographic na hash function.

Ang paggamit ng ESP extension header ay nagbibigay-daan sa iyo upang ma-secure ang mga sensitibong komunikasyon, protektahan ang privacy ng data, at maiwasan ang pag-eavesdropping at pakikialam sa mga pag-atake. Gayunpaman, ang pagpapatupad nito ay nangangailangan ng wastong pagsasaayos at pangangasiwa, kabilang ang pagtatatag at pamamahala ng mga susi sa pag-encrypt at pagpapatunay.

Ang header na ito ay may mga sumusunod na katangian:

Pag-aaral ng materyal para sa MTCIPv6E Certification Course na na-update sa RouterOS v7

Av. Juan T. Marengo at J. Orrantia

Professional Center Building, Office 507

Guayaquil. Ecuador

CP 090505

sa aming lingguhang mga newsletter

Copyright © 2024 abcxperts.com – All Rights Reserved

40% na diskwento sa MikroTik na mga libro at mga book pack - Discount Code: AN24-LIB Itapon

Samantalahin ang Three Kings Day discount code!

Samantalahin ang discount code ng Bisperas ng Bagong Taon!

Samantalahin ang discount code para sa Pasko!!!

lahat ng MikroTik OnLine courses

lahat ng kurso sa Academy

lahat ng MikroTik Books at Book Packs

Samantalahin ang mga discount code para sa Cyber Week!!!

lahat ng MikroTik OnLine courses

lahat ng kurso sa Academy

lahat ng MikroTik Books at Book Packs

Samantalahin ang mga discount code para sa Black Friday!!!

**Ang mga code ay inilapat sa shopping cart

Samantalahin ang mga discount code para sa Halloween.

Inilapat ang mga code sa shopping cart

11% discount sa lahat ng MikroTik OnLine courses

11%

30% na diskwento sa lahat ng kurso sa Academy

30%

25% na diskwento sa lahat ng MikroTik Books at Book Packs

25%