Recherches les plus courantes

mikrotikpare-feuvpninstallation réseauapplication à la maison

Chapitre 3.4 – Filtre de pare-feu

Structure : chaînes et actions

- Une chaîne : est un regroupement de règles basées sur les mêmes critères. Il existe trois chaînes par défaut basées sur des critères prédéfinis.

- entrée : Le trafic allant vers le routeur

- forward : le trafic qui passe par le routeur

- sortie : Trafic provenant du routeur

- Par exemple, vous pouvez implémenter une chaîne transmise :

- Basé sur des critères : tout le trafic ICMP.

- Basé sur le trafic provenant des ports Ethernet, par exemple : Ether2 vers un réseau LAN distant ou un réseau pont.

- Les utilisateurs définissent les chaînes, et celles-ci sont créées en fonction des paramètres qui peuvent être comparés, et s'ils le souhaitent, ils peuvent faire un "saut" pour qu'une fois la correspondance confirmée, un saut soit fait vers une autre règle du pare-feu, Ceci est défini dans "cible de saut"

- Une action dicte ce que fera le filtre ou la règle lorsque les paquets remplissent toutes les conditions pour être filtrés.

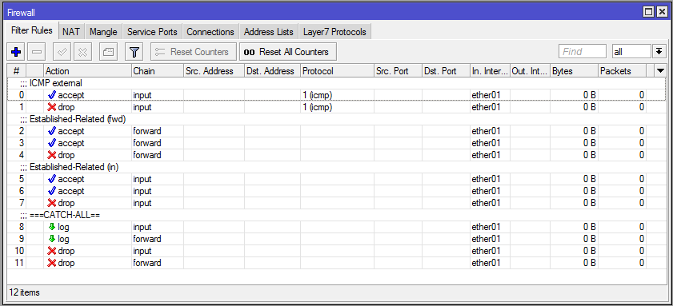

- Les paquets sont vérifiés séquentiellement par rapport aux règles existantes dans la chaîne de pare-feu actuelle jusqu'à ce qu'une correspondance se produise. (Quand vous avez le # cela signifie qu'il respectera un ordre : le premier s'ils correspondent, l'action est appliquée, et de là elle passera au suivant si cette option est activée, sinon l'analyse s'arrêtera là)

Le filtrage par pare-feu en action

Vous pouvez profiter de la sécurité d’un pare-feu de différentes manières telles que :

- Faites confiance à la sécurité de notre LAN, car ce qui provient du WAN n'est pas sécurisé.

- Nous bloquons tout le monde et n'autorisons que ce sur quoi nous sommes d'accord.

- Nous autoriserons tout et bloquerons uniquement ce qui pose problème.

Trucs et astuces de base

- Avant d'apporter des modifications au pare-feu, passons en "mode sans échec"

- Après avoir effectué les configurations et modifications des règles de pare-feu, il est conseillé de tester les faiblesses : un outil recommandé : ShieldsUP

- Avant de commencer, il est recommandé de rédiger en clair ou sur papier une description simple des politiques que vous souhaitez appliquer.

- Une fois que vous les avez compris et acceptés, vous vous connectez au routeur.

- Ajoutez progressivement les règles suivantes, une fois que vous êtes satisfait des règles de base saisies.

- Si vous êtes nouveau dans le domaine de la sécurité, il est conseillé de ne pas entrer de règles qui pointent dans toutes les directions, il suffit de faire les bases, mais il faut bien le faire.

- C'est une bonne idée de terminer vos chaînes avec des règles fourre-tout et de voir ce que vous avez peut-être manqué.

- Vous aurez besoin de deux règles fourre-tout, un journal et un drop pour tout trafic sans précédent. Les deux doivent être basés sur les mêmes paramètres comparés pour qu’ils vous soient utiles.

- Une fois que vous voyez ce qui entre dans les règles fourre-tout, vous pouvez ajouter de nouvelles règles basées sur le comportement souhaité par le pare-feu.

Filtrage par paramètres (actions de filtrage)

Avant de décider d’agir sur le pare-feu, vous devez d’abord l’identifier. Nous disposons de nombreux paramètres permettant de comparer.

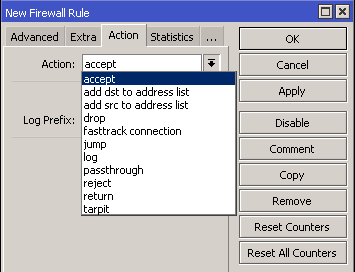

Une fois que la correspondance a été faite avec tous les paramètres d'une règle et qu'ils correspondent, alors une action sera effectuée. Le pare-feu MikroTik a les 10 actions suivantes :

- accepter: Acceptez le colis. Le paquet ne serait plus transmis à la prochaine règle de pare-feu.

- ajouter l'heure d'été à la liste d'adresses: adresse de destination, après avoir correspondu, le paquet passe à la règle suivante.

- ajouter-src-à-la-liste-d'adresses: adresse source. Après avoir fait correspondre le paquet, il passe à la règle suivante.

- déposer: le paquet est rejeté. Après avoir fait correspondre le paquet, il passe à la règle suivante.

- saut: le saut est défini par l'utilisateur et est utilisé pour accéder à une règle spécifique, définie par la cible de saut. Après la correspondance, le paquet passe à la règle suivante définie dans jump-target.

- enregistrer: Ajoute un message aux journaux avec les informations suivantes : in-interface, out-interface, src-mac, protocol, src-ip:port->dst-ip:port et longueur du paquet. Après avoir fait correspondre le paquet, il passe à la règle suivante.

- traverser- Si cette option est cochée, elle permettra d'ignorer la règle de soustraction et de passer à la suivante (très utile pour les statistiques du réseau).

- rejeter- Supprime les paquets ICMP et envoie un message défini par l'utilisateur indiquant que le paquet n'est pas transmis à la règle suivante.

- retourner- Repasse le contrôle du filtre d'où provenait le filtre précédent. Après la correspondance, le paquet passe à la règle suivante (uniquement si la règle précédente n'entraîne pas la suppression du paquet et n'arrête pas la correspondance).

- bâche- Capture et conserve les paquets TCP (répliques avec SYN/ACK pour les paquets TCP SYN entrants). Après avoir fait correspondre le paquet, il passe à la règle suivante.

Protéger votre routeur (entrée)

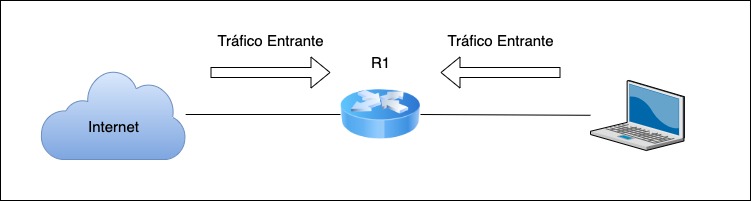

- El chaîne = entrée analyse tout le trafic entrant vers le routeur.

- Lors de l'application d'une règle chain=entrée, la saisie des informations dans le routeur est contrôlée

MikroTik donne les suggestions suivantes pour la saisie

En supposant que l'interface ether1 soit connectée à un WAN non sécurisé.

- Acceptez le trafic d'icmp-echo-reply (si vous souhaitez avoir une réplique ping sur Internet, cela est utile lorsque nous gérons des serveurs)

- Supprimez tout le trafic icmp-echo-request (Lorsque nous ne voulons pas qu'un autre appareil nous envoie un ping. Avec cela, nous évitons d'être ciblés par des attaques telles que les attaques de schtroumpfs ou autres)

- Acceptez tout le trafic entrant établi et associé.

- Supprimez tout le trafic invalide.

- Enregistrez tout autre trafic

- Supprimez tout autre trafic.

Protéger tous les clients (en avant)

Le trafic de transfert est le trafic qui passe par le routeur.

MikroTik donne les suggestions suivantes pour le Forward

En supposant que l'interface ether1 soit connectée à un WAN non sécurisé.

- Acceptez tout le trafic aller établi et associé.

- Supprimez tout le trafic invalide.

- Enregistrez tout autre trafic (pour vérifier si des paquets importants ont été bloqués)

- Supprimez tout autre trafic.

- Partagez cet article

Facebook

Twitter

LinkedIn

WhatsApp

Telegram

Autres documents dans cette catégorie

Tutoriels disponibles chez MikroLABs

Aucun cours trouvé !