Ricerche più comuni

Mikrotikfirewallvpninstallazione di retecasa app

Capitolo 3.4 – Filtro firewall

Struttura: catene e azioni

- Una catena: è un raggruppamento di regole basate sugli stessi criteri. Esistono tre catene predefinite basate su criteri predefiniti.

- input: il traffico diretto al router

- forward: il traffico che passa attraverso il router

- output: traffico proveniente dal router

- Ad esempio, puoi implementare una catena passata in:

- In base ai criteri: tutto il traffico icmp.

- Basato sul traffico proveniente dalle porte Ethernet, ad esempio: Ether2 verso una rete LAN remota o una rete bridge.

- Gli utenti definiscono le catene, e queste vengono create in base ai parametri che possono essere confrontati, e se lo desiderano possono fare un "salto" in modo che una volta confermata la corrispondenza, verrà fatto un salto ad un'altra regola nel firewall, Questo è definito in "salto target"

- Un'azione determina cosa farà il filtro o la regola quando i pacchetti soddisfano tutte le condizioni per essere filtrati.

- I pacchetti vengono controllati in sequenza rispetto alle regole esistenti nella catena firewall corrente finché non si verifica una corrispondenza. (Quando hai il # significa che rispetterà un ordine: dal primo se corrispondono, viene applicata l'azione, e da lì si passerà al successivo se tale opzione è abilitata, altrimenti l'analisi finirà lì)

Filtraggio del firewall in azione

Puoi sfruttare la sicurezza di un firewall in diversi modi come ad esempio:

- Abbi fiducia nella sicurezza della nostra LAN, poiché ciò che proviene dalla WAN non è sicuro.

- Blocchiamo tutti e permettiamo solo ciò su cui siamo d'accordo.

- Permetteremo tutto e bloccheremo solo ciò che causa problemi.

Suggerimenti e trucchi di base

- Prima di apportare modifiche al firewall, entriamo in "modalità provvisoria"

- Dopo aver effettuato configurazioni e modifiche alle regole del firewall, è consigliabile testare i punti deboli: uno strumento consigliato: ShieldsUP

- Prima di iniziare, si consiglia di scrivere in testo semplice o su carta una semplice descrizione delle politiche che si desidera applicare.

- Una volta compresi e accettati, procedi con l'accesso al router.

- Aggiungi progressivamente le seguenti regole, una volta che sei soddisfatto delle regole di base inserite.

- Se sei nuovo nel campo della sicurezza, è consigliabile non inserire regole che puntano in tutte le direzioni, basta fare le basi, ma devi farlo bene.

- È una buona idea terminare le catene con regole generali e vedere cosa potresti esserti perso.

- Avrai bisogno di due regole generali, un log e una drop per tutto il traffico senza precedenti. Entrambi dovrebbero essere basati sugli stessi parametri confrontati affinché possano esserti utili.

- Dopo aver visto cosa rientra nelle regole generali, puoi aggiungere nuove regole in base al comportamento desiderato dal firewall.

Filtraggio per parametri (Azioni filtro)

Prima di decidere di intervenire sul firewall è necessario innanzitutto identificarlo. Abbiamo molti parametri con cui possiamo confrontare.

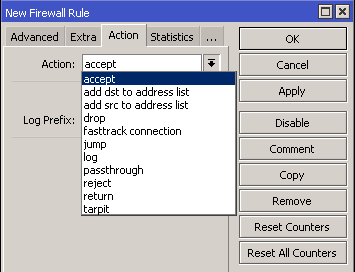

Una volta che tutti i parametri di una regola sono stati abbinati e corrispondono, verrà eseguita un'azione. Il firewall MikroTik ha le seguenti 10 azioni:

- accettare: Accetta il pacco. Il pacchetto non verrebbe più passato alla regola firewall successiva.

- aggiungi-dst-alla-lista-di-indirizzi: indirizzo di destinazione, dopo aver abbinato il pacchetto si passa alla regola successiva.

- aggiungi-src-alla-lista-di-indirizzi: indirizzo di partenza. Dopo aver abbinato il pacchetto si passa alla regola successiva.

- cadere: il pacchetto viene scartato. Dopo aver abbinato il pacchetto si passa alla regola successiva.

- saltare: il salto è definito dall'utente e viene utilizzato per passare a una regola specifica, definita dal jump-target. Dopo aver trovato la corrispondenza, il pacchetto passa alla regola successiva definita in jump-target.

- ceppo: Aggiunge un messaggio ai log con le seguenti informazioni: in-interface, out-interface, src-mac, protocollo, src-ip:port->dst-ip:port e lunghezza del pacchetto. Dopo aver abbinato il pacchetto si passa alla regola successiva.

- passthrough- Se questa opzione è selezionata, abiliterà l'opzione per ignorare la regola di sottrazione e passare a quella successiva (molto utile per le statistiche di rete).

- rifiutare- Scarta i pacchetti icmp e invia un messaggio definito dall'utente in cui il pacchetto non viene passato alla regola successiva.

- ritorno- Passa nuovamente il controllo del filtro, da cui ha avuto origine il filtro precedente. Dopo la corrispondenza, il pacchetto passa alla regola successiva (solo se la regola precedente non causa lo scarto del pacchetto e interrompe la corrispondenza).

- telo- Cattura e conserva i pacchetti TCP (repliche con SYN/ACK per i pacchetti TCP SYN in entrata). Dopo aver abbinato il pacchetto si passa alla regola successiva.

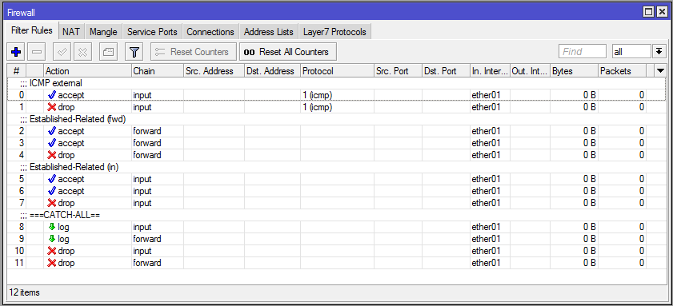

Protezione del router (ingresso)

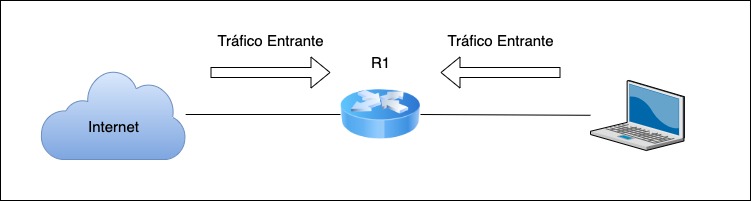

- El catena=ingresso analizza tutto il traffico in entrata al router.

- Quando si applica una regola chain=ingresso, l'immissione delle informazioni nel router è controllata

MikroTik fornisce i seguenti suggerimenti per Input

Supponendo che l'interfaccia ether1 sia connessa a una WAN non sicura.

- Accetta il traffico da icmp-echo-reply (se vuoi avere una replica del ping su Internet, questo è utile quando gestiamo i server)

- Scarta tutto il traffico icmp-echo-request (Quando non vogliamo che un altro dispositivo ci esegua il ping. Con questo evitiamo di essere presi di mira da attacchi come attacchi smurf o altri)

- Accetta tutto il traffico in entrata stabilito e correlato.

- Elimina tutto il traffico non valido.

- Registra tutto il resto del traffico

- Scarta tutto il resto del traffico.

Protezione di tutti i clienti (avanti)

Il traffico in avanti è il traffico che passa attraverso il router.

MikroTik fornisce i seguenti suggerimenti per il Forward

Supponendo che l'interfaccia ether1 sia connessa a una WAN non sicura.

- Accetta tutto il traffico in avanti stabilito e correlato.

- Elimina tutto il traffico non valido.

- Registra tutto il resto del traffico (per verificare se eventuali pacchetti importanti sono stati bloccati)

- Scarta tutto il resto del traffico.

- Condividi questo articolo

Facebook

Twitter

LinkedIn

WhatsApp

Telegram

Altri documenti in questa categoria

Tutorial disponibili presso MikroLABs

Nessun corso trovato!