Die häufigsten Suchanfragen

mikrotikFirewallVPNNetinstallationHome-App

Kapitel 3.4 – Firewall-Filter

Struktur: Ketten und Aktionen

- Eine Kette: ist eine Gruppierung von Regeln, die auf denselben Kriterien basieren. Es gibt drei Standardketten, die auf vordefinierten Kriterien basieren.

- Eingabe: Datenverkehr, der zum Router geht

- vorwärts: Der Datenverkehr, der durch den Router geht

- Ausgabe: Datenverkehr, der vom Router kommt

- Sie können beispielsweise eine übergebene Kette implementieren:

- Basierend auf Kriterien: gesamter ICMP-Verkehr.

- Basierend auf dem Datenverkehr, der von Ethernet-Ports kommt, zum Beispiel: Ether2 in Richtung eines Remote-LAN-Netzwerks oder eines Bridge-Netzwerks.

- Benutzer definieren die Ketten, und diese werden in Abhängigkeit von den vergleichbaren Parametern erstellt, und wenn sie möchten, können sie einen „Sprung“ machen, sodass nach Bestätigung der Übereinstimmung ein Sprung zu einer anderen Regel in der Firewall gemacht wird, Dies wird in „Sprungziel“ definiert

- Eine Aktion bestimmt, was der Filter oder die Regel tun soll, wenn Pakete alle zu filternden Bedingungen erfüllen.

- Pakete werden nacheinander anhand vorhandener Regeln in der aktuellen Firewall-Kette überprüft, bis eine Übereinstimmung vorliegt. (Wenn Sie das # haben, bedeutet das, dass eine Reihenfolge eingehalten wird: die erste, wenn sie übereinstimmen, wird die Aktion angewendet, und von dort geht es zur nächsten, wenn diese Option aktiviert ist, andernfalls endet die Analyse dort.)

Firewall-Filterung in Aktion

Sie können die Sicherheit einer Firewall auf verschiedene Arten nutzen, z. B.:

- Vertrauen Sie auf die Sicherheit unseres LAN, denn was aus dem WAN kommt, ist unsicher.

- Wir blockieren jeden und lassen nur das zu, worüber wir uns einig sind.

- Wir werden alles zulassen und nur blockieren, was Probleme verursacht.

Grundlegende Tipps und Tricks

- Bevor wir Änderungen an der Firewall vornehmen, wechseln wir in den „abgesicherten Modus“.

- Nach Konfigurationen und Änderungen an Firewall-Regeln empfiehlt es sich, einen Schwachstellentest durchzuführen: ein empfohlenes Tool: ShieldsUP

- Bevor Sie beginnen, empfiehlt es sich, eine einfache Beschreibung der Richtlinien, die Sie anwenden möchten, im Klartext oder auf Papier zu verfassen.

- Sobald Sie sie verstanden haben und ihnen zustimmen, melden Sie sich am Router an.

- Fügen Sie die folgenden Regeln nach und nach hinzu, sobald Sie mit den eingegebenen Grundregeln zufrieden sind.

- Wenn Sie neu im Sicherheitsbereich sind, ist es ratsam, keine Regeln einzugeben, die in alle Richtungen weisen. Es reicht aus, die Grundlagen zu beherrschen, aber Sie müssen es gut machen.

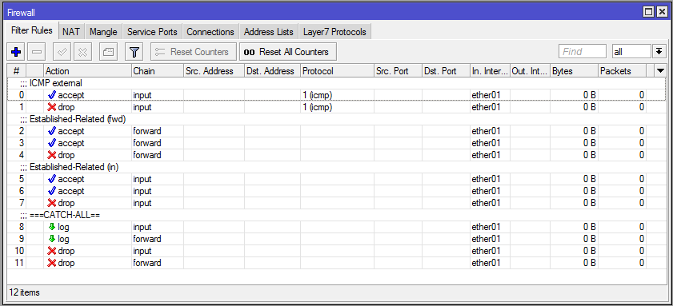

- Es ist eine gute Idee, Ihre Ketten mit Sammelregeln zu beenden und zu sehen, was Sie möglicherweise verpasst haben.

- Sie benötigen zwei Sammelregeln, eine Protokollierung und eine Löschung für den gesamten beispiellosen Datenverkehr. Damit es für Sie von Nutzen ist, sollten beide auf den gleichen Vergleichsparametern basieren.

- Sobald Sie sehen, was es in die Catch-All-Regeln schafft, können Sie neue Regeln basierend auf dem von der Firewall gewünschten Verhalten hinzufügen.

Filtern nach Parametern (Filteraktionen)

Bevor Sie Maßnahmen gegen die Firewall ergreifen, müssen Sie diese zunächst identifizieren. Wir haben viele Parameter, anhand derer wir vergleichen können.

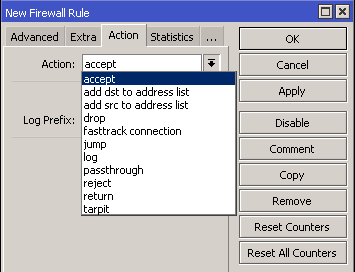

Sobald der Abgleich mit allen Parametern einer Regel erfolgt ist und diese übereinstimmen, wird eine Aktion ausgeführt. Die MikroTik-Firewall verfügt über die folgenden 10 Aktionen:

- nehmen sie es an.: Akzeptieren Sie das Paket. Das Paket würde nicht mehr an die nächste Firewall-Regel weitergeleitet.

- Zieladresse zur Adressliste hinzufügen: Zieladresse, nach Übereinstimmung geht das Paket zur nächsten Regel über.

- Add-src-to-address-list: Quelladresse. Nach dem Abgleich geht das Paket zur nächsten Regel über.

- fallen lassen: Das Paket wird verworfen. Nach dem Abgleich geht das Paket zur nächsten Regel über.

- springen: Jump wird vom Benutzer definiert und wird verwendet, um zu einer bestimmten Regel zu springen, die durch das Sprungziel definiert wird. Nach dem Abgleich geht das Paket zur nächsten in Jump-Target definierten Regel über.

- Log: Fügt den Protokollen eine Nachricht mit den folgenden Informationen hinzu: In-Interface, Out-Interface, src-mac, Protokoll, src-ip:port->dst-ip:port und Länge des Pakets. Nach dem Abgleich geht das Paket zur nächsten Regel über.

- Durchgang– Wenn diese Option aktiviert ist, wird die Option aktiviert, die Subtraktionsregel zu ignorieren und zur nächsten zu wechseln (sehr nützlich für Netzwerkstatistiken).

- ablehnen– Verwirft die ICMP-Pakete und sendet eine benutzerdefinierte Nachricht, wenn das Paket nicht an die nächste Regel weitergeleitet wird.

- Rückkehr– Übergibt die Kontrolle über den Filter erneut dort, wo der vorherige Filter seinen Ursprung hatte. Nach dem Abgleich geht das Paket zur nächsten Regel über (nur wenn die vorherige Regel nicht dazu führt, dass das Paket verworfen wird und der Abgleich beendet wird).

- Teergrube- Erfasst und behält TCP-Pakete (Replikate mit SYN/ACK für eingehende TCP-SYN-Pakete). Nach dem Abgleich geht das Paket zur nächsten Regel über.

Schutz Ihres Routers (Eingang)

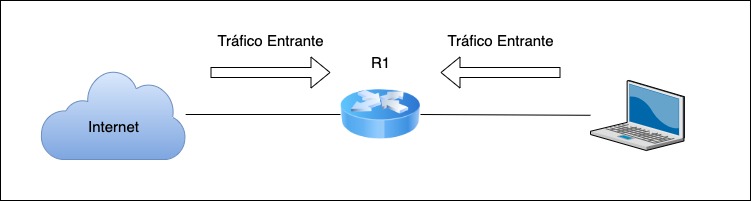

- El Kette=Eingabe analysiert den gesamten eingehenden Datenverkehr zum Router.

- Bei der Anwendung einer Regel chain=Eingabe, wird die Eingabe von Informationen zum Router gesteuert

MikroTik gibt die folgenden Vorschläge für die Eingabe

Angenommen, die Schnittstelle ether1 ist mit einem unsicheren WAN verbunden.

- Akzeptieren Sie Datenverkehr von icmp-echo-reply (wenn Sie eine Ping-Replik über das Internet haben möchten, ist dies nützlich, wenn wir Server verwalten)

- Den gesamten ICMP-Echo-Request-Verkehr verwerfen (wenn wir nicht möchten, dass ein anderes Gerät uns anpingt. Dadurch vermeiden wir, dass wir Ziel von Angriffen wie Smurf-Angriffen oder anderen werden.)

- Akzeptieren Sie den gesamten etablierten und zugehörigen eingehenden Datenverkehr.

- Löschen Sie den gesamten ungültigen Datenverkehr.

- Protokollieren Sie den gesamten anderen Datenverkehr

- Verwerfen Sie den gesamten anderen Datenverkehr.

Schutz aller Kunden (vorwärts)

Forward-Traffic ist der Traffic, der den Router durchläuft.

MikroTik gibt die folgenden Vorschläge für den Forward

Angenommen, die Schnittstelle ether1 ist mit einem unsicheren WAN verbunden.

- Akzeptieren Sie den gesamten etablierten und zugehörigen Weiterleitungsverkehr.

- Löschen Sie den gesamten ungültigen Datenverkehr.

- Protokollieren Sie den gesamten anderen Datenverkehr (um zu überprüfen, ob wichtige Pakete blockiert wurden)

- Verwerfen Sie den gesamten anderen Datenverkehr.

- Teile diesen Artikel

Facebook

Twitter

LinkedIn

WhatsApp

Telegram

Weitere Dokumente in dieser Kategorie

Tutorials verfügbar bei MikroLABs

Keine Kurse gefunden!