Meest voorkomende zoekopdrachten

mikrotikfirewallvpnNetInstallthuis ap

Hoofdstuk 3.4 – Firewallfilter

Structuur: ketens en acties

- Een keten: is een groep regels gebaseerd op dezelfde criteria. Er zijn drie standaardketens op basis van vooraf gedefinieerde criteria.

- invoer: het verkeer dat naar de router gaat

- forward: Het verkeer dat via de router gaat

- output: verkeer dat afkomstig is van de router

- U kunt bijvoorbeeld een keten implementeren die wordt doorgegeven in:

- Gebaseerd op criteria: al het icmp-verkeer.

- Gebaseerd op verkeer afkomstig van Ethernet-poorten, bijvoorbeeld: Ether2 naar een extern LAN-netwerk of een bridge-netwerk.

- Gebruikers definiëren de ketens, en deze worden gemaakt afhankelijk van de parameters die kunnen worden vergeleken, en als ze dat willen, kunnen ze een "sprong" maken, zodat zodra de match is bevestigd, er een sprong wordt gemaakt naar een andere regel in de firewall, Dit wordt gedefinieerd in "springdoel"

- Een actie bepaalt wat het filter of de regel zal doen wanneer pakketten aan alle voorwaarden voldoen om te worden gefilterd.

- Pakketten worden opeenvolgend gecontroleerd aan de hand van bestaande regels in de huidige firewallketen totdat er een overeenkomst ontstaat. (Als je de # hebt, betekent dit dat er een volgorde wordt gerespecteerd: de eerste als ze overeenkomen, wordt de actie toegepast, en van daaruit gaat het naar de volgende als die optie is ingeschakeld, anders eindigt de analyse daar)

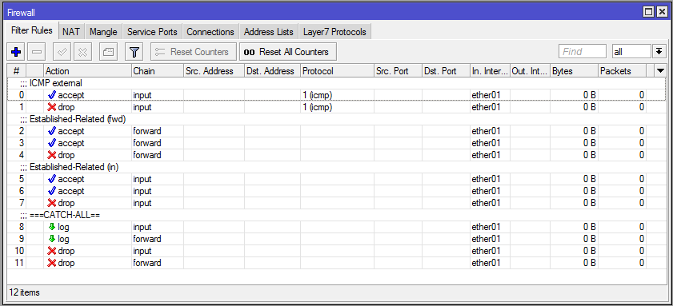

Firewallfiltering in actie

U kunt op verschillende manieren profiteren van de beveiliging van een firewall, zoals:

- Vertrouw op de veiligheid van ons LAN, want wat uit het WAN komt, is onveilig.

- We blokkeren iedereen en staan alleen toe waar we het over eens zijn.

- We zullen alles toestaan en alleen datgene blokkeren wat problemen veroorzaakt.

Basistips en trucs

- Voordat we wijzigingen aan de firewall aanbrengen, gaan we naar de "veilige modus"

- Na het maken van configuraties en wijzigingen in de firewallregels is het raadzaam om te testen op zwakke punten: een aanbevolen tool: ShieldsUP

- Voordat u begint, is het raadzaam om in platte tekst of op papier een eenvoudige beschrijving te schrijven van het beleid dat u wilt toepassen.

- Zodra u ze begrijpt en ermee akkoord gaat, gaat u verder met inloggen op de router.

- Voeg de volgende regels geleidelijk toe, zodra u tevreden bent met de ingevoerde basisregels.

- Als je nieuw bent op veiligheidsgebied is het raadzaam geen regels in te voeren die alle kanten op wijzen, het is voldoende om de basis te doen, maar je moet het wel goed doen.

- Het is een goed idee om uw ketens te beëindigen met allesomvattende regels en te kijken wat u mogelijk hebt gemist.

- Je hebt twee catch-all-regels nodig, één log en één drop voor al het ongekende verkeer. Om nuttig voor u te zijn, moeten beide gebaseerd zijn op dezelfde vergeleken parameters.

- Zodra u ziet wat de catch-all-regels haalt, kunt u nieuwe regels toevoegen op basis van het door de firewall gewenste gedrag.

Filteren op parameters (Filteracties)

Voordat u besluit actie te ondernemen tegen de firewall, moet u deze eerst identificeren. We hebben veel parameters waarmee we kunnen vergelijken.

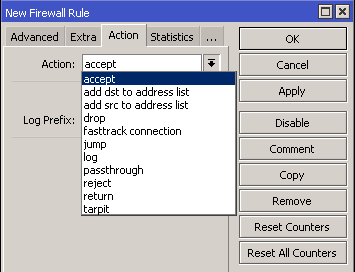

Zodra de match is gemaakt met alle parameters van een regel en deze overeenkomen, wordt er een actie uitgevoerd. MikroTik-firewall heeft de volgende 10 acties:

- accepteren: Accepteer het pakket. Het pakket zou niet langer worden doorgegeven aan de volgende firewallregel.

- add-dst-aan-adreslijst: bestemmingsadres, na het matchen gaat het pakket naar de volgende regel.

- voeg-src-aan-adreslijst toe: bron adres. Na het matchen gaat het pakket naar de volgende regel.

- laten vallen: het pakket wordt weggegooid. Na het matchen gaat het pakket naar de volgende regel.

- springen: sprong wordt gedefinieerd door de gebruiker en wordt gebruikt om naar een specifieke regel te springen, gedefinieerd door het sprongdoel. Na het matchen gaat het pakket naar de volgende regel die is gedefinieerd in jump-target.

- inloggen: Voegt een bericht toe aan de logbestanden met de volgende informatie: in-interface, out-interface, src-mac, protocol, src-ip:port->dst-ip:port en lengte van het pakket. Na het matchen gaat het pakket naar de volgende regel.

- passthrough- Als deze optie is aangevinkt, wordt de optie ingeschakeld om de aftrekregel te negeren en naar de volgende te gaan (erg handig voor netwerkstatistieken).

- verwerpen- Verwijdert de icmp-pakketten en verzendt een door de gebruiker gedefinieerd bericht dat het pakket niet wordt doorgegeven aan de volgende regel.

- terugkeer- Geeft opnieuw de controle over het filter over, waar het vorige filter vandaan kwam. Na het matchen gaat het pakket naar de volgende regel (alleen als de vorige regel er niet voor zorgt dat het pakket wordt weggegooid en de match stopt).

- dekzeil- Vangt TCP-pakketten op en bewaart deze (replica's met SYN/ACK voor inkomende TCP SYN-pakketten). Na het matchen gaat het pakket naar de volgende regel.

Uw router beveiligen (invoer)

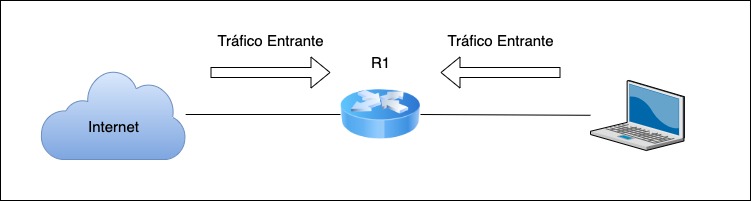

- El keten=invoer analyseert al het binnenkomende verkeer naar de router.

- Bij het toepassen van een regel chain=invoerwordt de invoer van informatie naar de router gecontroleerd

MikroTik geeft de volgende suggesties voor Input

Ervan uitgaande dat de ether1-interface is verbonden met een onveilig WAN.

- Accepteer verkeer van icmp-echo-reply (als je een ping-replica via internet wilt hebben, is dit handig als we servers beheren)

- Gooi al het icmp-echo-verzoekverkeer weg (als we niet willen dat een ander apparaat ons pingt. Hiermee voorkomen we dat we het doelwit zijn van aanvallen zoals smurfaanvallen of andere)

- Accepteer al het gevestigde en gerelateerde inkomend verkeer.

- Verwijder al het ongeldige verkeer.

- Registreer al het andere verkeer

- Gooi al het andere verkeer weg.

Alle klanten beschermen (vooruit)

Voorwaarts verkeer is het verkeer dat door de router gaat.

MikroTik geeft de volgende suggesties voor de Forward

Ervan uitgaande dat de ether1-interface is verbonden met een onveilig WAN.

- Accepteer al het gevestigde en gerelateerde voorwaartse verkeer.

- Verwijder al het ongeldige verkeer.

- Registreer al het andere verkeer (om te verifiëren of er belangrijke pakketten zijn geblokkeerd)

- Gooi al het andere verkeer weg.

- Deel dit artikel

Facebook

Twitter

LinkedIn

WhatsApp

Telegram

Andere documenten in deze categorie

Tutorials beschikbaar bij MikroLABs

Geen cursussen gevonden!