Kabanata 3.4 – Filter ng Firewall

Istraktura: mga tanikala at mga aksyon

- Isang chain: ay isang pagpapangkat ng mga panuntunan batay sa parehong pamantayan. May tatlong default na chain batay sa paunang natukoy na pamantayan.

- input: Ang trapikong papunta sa router

- pasulong: Ang trapiko na dumadaan sa router

- output: Trapiko na nagmumula sa router

- Halimbawa, maaari kang magpatupad ng chain na ipinasa sa:

- Batay sa pamantayan: lahat ng trapiko ng icmp.

- Batay sa trapikong nagmumula sa mga Ethernet port, halimbawa: Ether2 patungo sa isang malayong LAN network o isang bridge network.

- Tinutukoy ng mga user ang mga chain, at ang mga ito ay nilikha depende sa mga parameter na maaaring ikumpara, at kung nais nilang makagawa sila ng "jump" upang kapag nakumpirma na ang tugma, isang pagtalon ay gagawin sa isa pang panuntunan sa firewall, Ito ay tinukoy sa "jump target"

- Idinidikta ng isang aksyon kung ano ang gagawin ng filter o panuntunan kapag natugunan ng mga packet ang lahat ng kundisyon na sasalain.

- Ang mga packet ay sinuri nang sunud-sunod laban sa mga umiiral nang panuntunan sa kasalukuyang firewall chain hanggang sa magkaroon ng tugma. (Kapag mayroon kang #, nangangahulugan ito na igagalang nito ang isang utos: una ang isa kung magkatugma ang mga ito, ang aksyon ay inilapat, at mula roon ay mapupunta ito sa susunod kung ang opsyon na iyon ay pinagana, kung hindi, ang pagsusuri ay magtatapos doon)

Gumaganap ang pag-filter ng firewall

Maaari mong samantalahin ang seguridad ng isang firewall sa iba't ibang paraan gaya ng:

- Magtiwala sa seguridad ng aming LAN, dahil ang nagmumula sa WAN ay hindi secure.

- Hinaharang namin ang lahat at pinahihintulutan lamang ang aming napagkasunduan.

- Papayagan namin ang lahat at i-block lamang ang nagdudulot ng mga problema.

Mga Pangunahing Tip at Trick

- Bago gumawa ng mga pagbabago sa firewall, ipasok natin ang "safe mode"

- Pagkatapos gumawa ng mga pagsasaayos at pagbabago sa mga panuntunan sa firewall, ipinapayong subukan ang mga kahinaan: isang inirerekomendang tool: ShieldsUP

- Bago magsimula, inirerekumenda na magsulat sa plain text o sa papel ng isang simpleng paglalarawan ng mga patakarang gusto mong ilapat.

- Kapag naintindihan mo na sila at sumang-ayon ka sa kanila, magpapatuloy ka sa pag-log in sa router.

- Idagdag ang mga sumusunod na panuntunan nang progresibo, kapag nasiyahan ka na sa mga pangunahing panuntunang ipinasok.

- Kung bago ka sa lugar ng seguridad, ipinapayong huwag magpasok ng mga patakaran na tumuturo sa lahat ng direksyon, sapat na upang gawin ang mga pangunahing kaalaman, ngunit kailangan mong gawin ito nang maayos.

- Magandang ideya na tapusin ang iyong mga chain gamit ang mga catch-all na panuntunan at tingnan kung ano ang maaaring napalampas mo.

- Kakailanganin mo ng dalawang catch-all na panuntunan, isang log at isang drop para sa lahat ng hindi pa nagagawang trapiko. Ang dalawa ay dapat na nakabatay sa parehong kumpara na mga parameter para ito ay maging kapaki-pakinabang sa iyo.

- Kapag nakita mo na kung ano ang nagagawa nito sa catch-all na mga panuntunan, maaari kang magdagdag ng mga bagong panuntunan batay sa gawi na nais ng firewall.

Pag-filter ayon sa Mga Parameter (Mga Pagkilos sa Filter)

Bago magpasyang gumawa ng aksyon sa firewall, kailangan mo munang tukuyin ito. Mayroon kaming maraming mga parameter kung saan maaari naming ihambing.

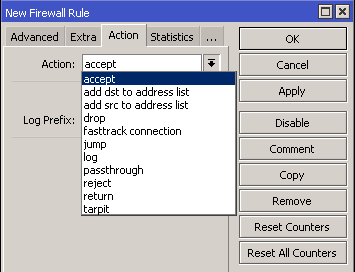

Kapag nagawa na ang tugma sa lahat ng parameter ng isang panuntunan, at tumugma ang mga ito, isasagawa ang isang aksyon. Ang MikroTik firewall ay may sumusunod na 10 aksyon:

- tanggapin: Tanggapin ang pakete. Ang Packet ay hindi na ipapasa sa susunod na panuntunan ng firewall.

- add-dst-to-address-list: patutunguhang address, pagkatapos itugma ang packet ay pupunta sa susunod na panuntunan.

- add-src-to-address-list: address ng pinagmulan. Pagkatapos itugma ang packet ay pupunta sa susunod na panuntunan.

- ilaglag: ang pakete ay itinapon. Pagkatapos itugma ang packet ay pupunta sa susunod na panuntunan.

- tumalon: ang pagtalon ay tinukoy ng gumagamit at ginagamit upang tumalon sa isang partikular na panuntunan, na tinukoy ng jump-target. Pagkatapos itugma ang packet ay pupunta sa susunod na panuntunang tinukoy sa jump-target.

- mag-log: Nagdaragdag ng mensahe sa mga log na may sumusunod na impormasyon: in-interface, out-interface, src-mac, protocol, src-ip:port->dst-ip:port at haba ng packet. Pagkatapos itugma ang packet ay pupunta sa susunod na panuntunan.

- dumaan- Kung ang pagpipiliang ito ay may check, ito ay magbibigay-daan sa opsyon na huwag pansinin ang pagbabawas ng panuntunan at lumipat sa susunod (napakapakinabang para sa mga istatistika ng network).

- tanggihan- Itinatapon ang mga icmp packet at nagpapadala ng mensaheng tinukoy ng user na hindi naipasa ang packet sa susunod na panuntunan.

- pagbabalik- Ipinapasa muli ang kontrol ng filter, kung saan nagmula ang nakaraang filter. Pagkatapos itugma ang packet ay mapupunta sa susunod na panuntunan (kung ang nakaraang panuntunan ay hindi nagiging sanhi ng packet na itapon at ihinto ang tugma).

- tarpit- Kinukuha at pinapanatili ang mga TCP packet (mga replika na may SYN/ACK para sa mga papasok na TCP SYN packet). Pagkatapos itugma ang packet ay pupunta sa susunod na panuntunan.

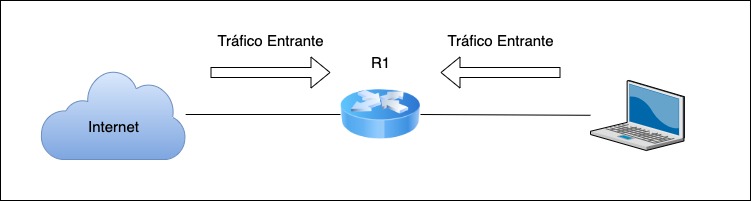

Pagprotekta sa iyong router (input)

- El chain=input sinusuri ang lahat ng papasok na trapiko sa router.

- Kapag nag-aaplay ng tuntunin chain=input, ang pagpasok ng impormasyon sa router ay kinokontrol

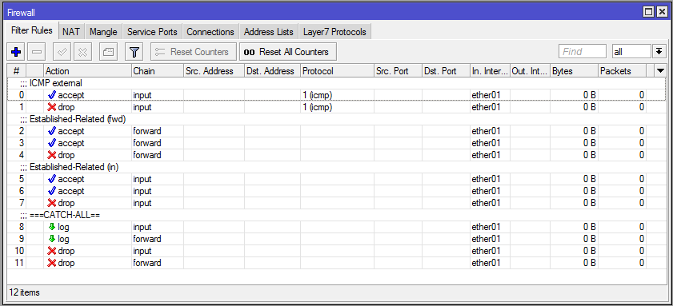

Ang MikroTik ay nagbibigay ng mga sumusunod na mungkahi para sa Input

Ipagpalagay na ang interface ng ether1 ay konektado sa isang hindi secure na WAN.

- Tanggapin ang trapiko mula sa icmp-echo-reply (kung gusto mong magkaroon ng ping replica sa internet, ito ay kapaki-pakinabang kapag namamahala kami ng mga server)

- Itapon ang lahat ng trapiko ng icmp-echo-request (Kapag ayaw naming i-ping kami ng isa pang device. Sa pamamagitan nito, maiiwasan naming ma-target ng mga pag-atake gaya ng smurf attacks o iba pa)

- Tanggapin ang lahat ng naitatag at nauugnay na papasok na trapiko.

- I-drop ang lahat ng di-wastong trapiko.

- I-log ang lahat ng iba pang trapiko

- Itapon ang lahat ng iba pang trapiko.

Pagprotekta sa lahat ng mga customer (pasulong)

Ang pasulong na trapiko ay ang trapiko na dumadaan sa router.

Ang MikroTik ay nagbibigay ng mga sumusunod na mungkahi para sa Forward

Ipagpalagay na ang interface ng ether1 ay konektado sa isang hindi secure na WAN.

- Tanggapin ang lahat ng naitatag at nauugnay na pasulong na trapiko.

- I-drop ang lahat ng di-wastong trapiko.

- I-log ang lahat ng iba pang trapiko (upang i-verify kung na-block ang anumang mahahalagang packet)

- Itapon ang lahat ng iba pang trapiko.

- Ibahagi ang Artikulo na ito